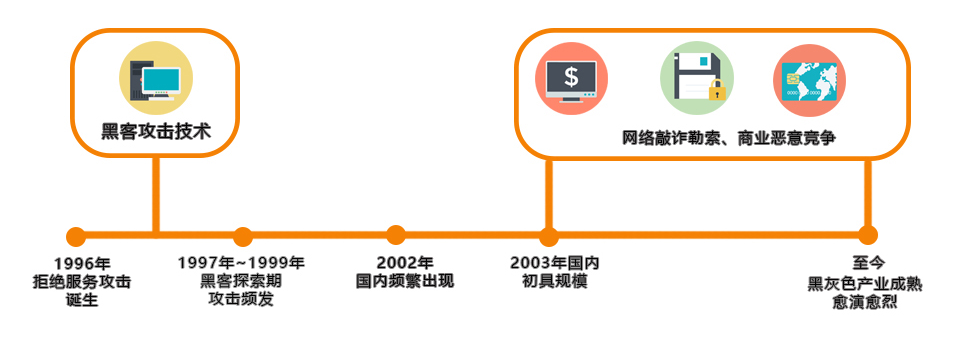

1966年分布式拒绝服务(DDoS)攻击诞生以来,一直困扰着网络安全,尤其是随着新技术的不断涌现,导致 DDoS 结合新技术进化出多种类型的攻击。DDoS 攻击作为黑灰生产的手段之一,给许多企业和国家造成了巨大的损失。

爱沙尼亚网络战

20072004月,爱沙尼亚遭受了大规模的痛苦DDoS攻击,黑客目标包括国会、政府部门、银行甚至媒体网站,其攻击规模广泛而深入。这次袭击是为了回应与俄罗斯的第二次世界大战纪念碑「塔林青铜战士」重新安置引发的政治冲突。这一事件在国际军事界引起了广泛关注,被军事专家视为第一场国家级网络战争。

攻击的第一个高峰出现在5月3日,莫斯科爆发了最激烈的抵抗。另一个高峰是5月8日和9日,欧洲国家纪念战胜纳粹德国,攻击同步升级,包括外交和司法部在内的至少六个政府网站被迫关闭。最后一次攻击的高峰是15日,中国最大的银行被迫暂停外国联系。《邮政时报》的编辑指出,爱沙尼亚两大报纸之一:“毫无疑问,网络攻击起源于俄罗斯,这是一次政治攻击。”但俄罗斯多次否认与事件有关,并批评爱沙尼亚虚构指控。这一攻击导致了网络战国际法的制定。

最大的DDoS攻击——GitHub遭受攻击

GitHub吉祥物

到目前为止,最大的DDoS攻击发生在2018年2月。攻击的目标是数百万开发人员使用流行的在线代码管理服务GitHub。在这个高峰期,这次攻击每秒都在进行1.3太字节(Tbps)以每秒的速率传输流量1.269以1亿的速度发送数据包。攻击者使用了一种叫做Memcached流行数据库缓存系统的放大效应。使用欺骗性请求充电Memcached攻击者可以将服务器的攻击放大约5万倍。

幸运的是,GitHub正在使用DDoS该服务在攻击开始后10分钟内自动发出警报,GitHub能够快速阻止攻击。最后,世界上最大的DDoS攻击只持续了20分钟左右。

国际知名公司NETSCOUT调查结果显示,2021年上半年,网络犯罪分子发动了约540万次分布式拒绝服务(DDoS)攻击比 2020年上半年 数增长11%。

分布式拒绝服务(Distributed Denial of Service,DDoS)针对网络设施的缺陷,攻击者可以伪造IP 地址间接增加攻击流量。通过伪造源 IP 地址,受害者会误以为有大量的主机与他们沟通。黑客也会使用它IP 协议的缺陷攻击一个或多个目标,消耗网络带宽和系统资源,使合法用户无法获得正常服务。IP 地址发动攻击的成本远低于僵尸主机的建立,技术成本要求较低,导致伪造 IP 地址启动 DDoS 攻击非常活跃。鉴于分布式拒绝服务(Distributed Denial of Service, DDoS)攻击分布式、欺骗性、隐蔽性等特点,造成追踪和防范难度大。攻击原理及特点可点击此链接,查看本篇文章https://www.toutiao.com/i7023179182515634701/)

随着技术的不断进步,攻击源跟踪技术在跟踪速度、自动化程度、跟踪精度等方面取得了显著进展DDoS网络层攻击检测也分为多种方式。IP预防源地址DDoS攻击呢?

当 DDoS 攻击发生或结束后,可根据相关信息定位攻击源,找到攻击者的位置或攻击源。IP地址来源定位为 DDoS 攻击防御过程中的重要环节,起着承上启下的关键作用。IP地址定位结果不仅可以为进一步跟踪真正的攻击者提供线索,还可以为流量限速、过滤等其他防御措施提供信息,还可以为追究攻击者责任提供法律证据。

基于IP根据源地址的数量和分布变化,《Proactively Detecting Distributed Denial of Service Attacks Using Source IP Address Monitoring》研究报告显示,DDoS为了隐藏攻击,攻击者会降低攻击速率,使攻击流量速率接近正常访问速率,从而增加检测难度DDoS 攻击时,访问 IP 数量的大幅增加是攻击的明显特征。而且这个特征无法隐藏.基于这一特征,如果可以的话IP通过实时监控和判断地址,可以有效DDoS攻击,尤其是分布均匀的 DDoS 攻击,以新源地址的速率作为攻击是否发生的基础,通过监控访问流量的变化,实现 Flash Crowd 和 DDoS 有效区分攻击。

同时,根据《An Entropy Based Method to Detect Spoofed Denial of Service (Dos) Attacks》研究报告显示,伪造源地址DDoS 发生攻击时,IP源地址的流数量熵值和目标地址流数量熵值均会发生较大变化,大量流汇聚导致目的地址的熵值大幅度下降,而攻击流的均匀使得源地址熵值会有所增加,通过训练出的阈值,可以检测 DDoS 攻击。

当没有攻击时,目标地址访问的源地址分布稳定,通常是簇,DDoS攻击发生时,IP源地址的分布趋于离散。IP识别 DDoS攻击方法。

DDoS、 3 是影响骨干网络安全的主要因素,从行为模式上看,蠕虫和病毒(垃圾)邮件有明显差异:DDoS表现为多个地址到 IP 地址发送数据,蠕虫表现为 IP 多个 地址IP 地址,通过一个或多个端口发送数据包;病毒邮件是通过 25 端口向多个 发送的地址IP 地址发数据包。W Chen与DY Yeung这三种行为模型被称为威胁兴趣关系(threats interestedness relation,简称 TIR)模型。通过监控源地址、目的地址和端口,构建 TIR 树,能有效识别 3 种攻击。

对于服务器来说,以前访问的用户往往会再次出现。DDoS 发生时,为这些用户提供服务可以有效抵抗攻击。基于历史IP的过滤方法(history-IP filtering)基于此原理,根据正常访问源地址的频率和相应的数据包数构建IP地址数据库采用滑动窗口淘汰过期地址。埃文科技IP应用场景数据库包含43亿IP数据能有效识别机器、爬虫流量,“非人类用户”在 DDoS 攻击发生时,基于 IP 地址数据库提供的数据服务直接识别风险IP,从IP源地址开始确保网络安全。

21世纪的今天,DDoS 攻击仍然是互联网安全的重要威胁之一。及时更新网络安全设备和软件,检查计算机漏洞,有效监控恶意软件,降低操作系统感染风险,提高个人计算机安全意识,创造安全的计算机使用环境。