Lumen和诺顿杀毒软件试验室最新发布的第三季度 DDoS 汇报,都表明该季度DDoS攻击暴涨,Lumen发现该季度比上一季度多 35%。安全性权威专家警示说,且攻击技术性也愈来愈繁杂。Lumen 科学研究工作人员剖析发现DDoS攻击逐渐愈来愈多地对于VoIP视频语音等新服务项目。诺顿杀毒软件试验室科学研究工作人员也与此同时发现第三季度DDoS攻击发生了一个显著的发展趋势,即虚拟电话服务提供商遭受很多攻击,关键危害了法国、澳大利亚和国外的企业。因为功能齐全而繁杂,他们给顾客提供了视频语音和短消息问题。与此同时,近些年,愈来愈多的攻击者逐渐应用DDoS 攻击向受害人敲诈勒索赎金,这种攻击者自称为来源于勒索病毒机构REvil,规定付款高额赎金来才可以终止攻击。可是,现阶段还没法确定该安排的身份是 REvil 或是别的。不管怎样,对 VoIP 服务提供商的敲诈勒索攻击仅限 DDoS,而 REvil 关键开展数据库加密。

早在10月份,一家名叫 VoIP.ms 的关键 VoIP 服务提供商早已遭受 DDoS攻击。导致公司没法为她们的顾客服务,顾客意见反馈说她们无法连接到 VoIP.ms 的 SIP 网络服务器及其别的資源。此外,有些人宣称自已是 REvil 勒索病毒机构的一员,规定付款赎金来修复业务流程。科学研究员工在样版中沒有见到一切 SIP 数据。反过来,她们看见的是 DNS、SNMP 和别的通常发生在变大攻击和僵尸网络 DDoS 攻击中的总流量。

诺顿杀毒软件试验室科学研究工作人员也与此同时发现,第三季度发现的较大攻击网络带宽为 612 Gbps,比第二季度提高了 49%;根据数据速度统计分析的较大攻击经营规模为252 Mbps,较第二季度提升了 91%;对用户的最多攻击不断了两个星期,显出了 DDoS 很有可能对结构造成较严重影响;在受攻击频次达 500 次的领域中,受攻击最经常的领域是中国电信和手机软件/技术性,次之是零售;28% 的多种减轻对策初次应对四种不一样攻击种类的繁杂组成,分别是DNS、TCP RST、TCP SYN-ACK和 UDP 变大。DDoS攻击这些年并没很大转变,由于该类攻击依然比较划算、非常容易和合理,因而,近些年,愈来愈多的攻击者逐渐应用DDoS 攻击向受害人敲诈勒索赎金。在其中俄国服务提供商 Yandex 遭受了迄今为止最大量的DDoS攻击。

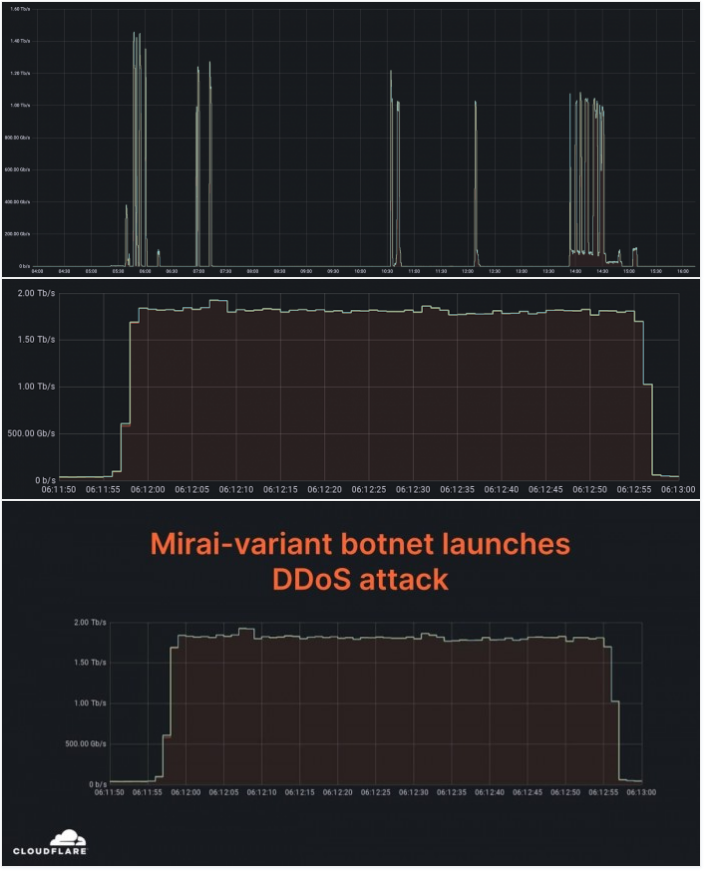

该季度另一个备受关注的事情是 Mēris 的发现,这也是一种可以开展强有力的 DDoS 攻击的新式僵尸网络。据最开始汇报僵尸网络的 Yandex 和 Qrator Labs 称,它由性能卓越计算机设备构成,关键来源于 Mikrotik,并应用 HTTP管路,容许在一个联接中往服务器发送好几个请求,而不需要等候回应。这类僵尸网络的攻击以每秒钟很多的请求而引人注意。例如,对于Cloudflare客户(归功于Mēris)的DDoS攻击,虽然延迟时间不上一分钟,但每秒钟仍有1720千次请求,而 Yandex 汇报每秒钟请求 2180 千次。

网络信息安全方面的著名新闻记者 Brian Krebs 的网址也遭受了短暂性但杀伤力极大的 Mēris 攻击。 Krebs 强调,尽管每秒钟请求数沒有 Yandex 或 Cloudflare 那般让人印象深刻,但它仍旧是 Mirai 对其网址的攻击的四倍多。

如上所述,Cloudflare近期取得成功阻拦了一次DDoS攻击,其最高值略低2Tbps,变成迄今为止最凶悍的DDoS攻击。

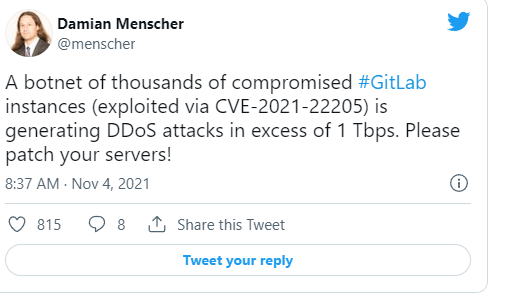

此次DDoS攻击产生在安全性组织Rapid7警示GitLab系统漏洞(在CVSS比较严重的程度上被评选为100分10.0)仅两个星期后,该系统漏洞就早已被外界运用,容许把握它的攻击者在受影响的网络服务器上远程控制运行代码,如僵尸网络恶意程序。Rapid7发现,在60000个朝向互联网技术的GitLab案例中,最少有一半仍未修复漏洞,并警示说,伴随着该系统漏洞的关键点被公布,运用将不断提升。

依据对攻击的剖析,Cloudflare觉得这也是一次多媒介攻击,融合了DNS变大攻击和UDP FLOOD的方法。此次攻击不断了不上一分钟,是Cloudflare目前为止见到的最高的一次。

Cloudflare的产品运营Omer Yoachimik说:"大家第三季度DDoS发展趋势汇报的另一个重要发现是,链路层的DDoS攻击事实上比一季度提升了44%。尽管第四季度都还没完毕,但大家己经看到了几起对于Cloudflare客户的攻击。"

第三季度,针对英国的DDoS攻攻击提升了4.8个点,做到40.80%。在经历了第一季度和第二季度的宁静过后,所在国的攻击占比一下子提高了12.61%。

DDoS 攻击频次猛增

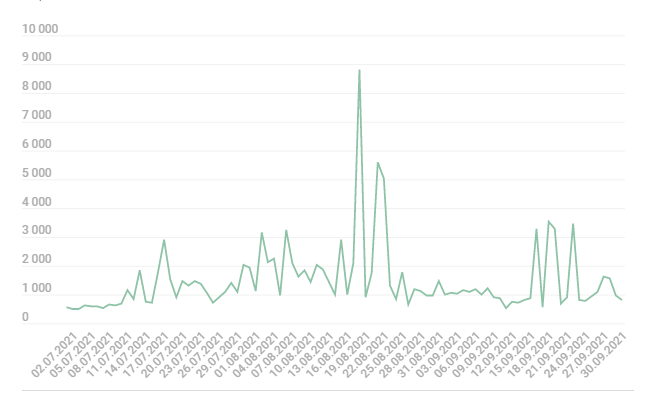

第三季度的DDoS攻击总数出现异常多。7月上中旬较为宁静,但到月中,DDoS攻击日均数超出1000次,8月18日做到8825次, 8月21日和22日,日均数超出5000次。在8月2日和6日,9月16日、18日、19日和22日,发现了超过3000次攻击。

在该季度最宁静的日里头,科学研究工作人员观查到接近500起DDoS攻击:6月2日494起,6月3日485起。

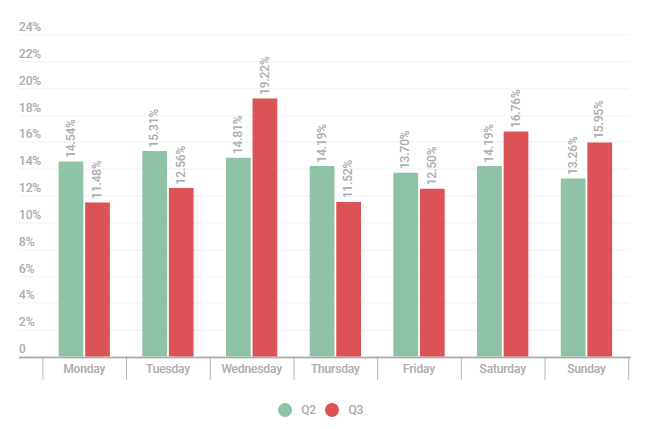

在第三季度,DDoS攻击的分布范围是一年中最不匀称的。大部分攻击产生在周三——19.22%。这一统计分析結果非常大水平上遭受了8月18日(周三)DDoS攻击的危害。因为8月份的此外2个高峰时段,产生在周六和周日的攻击占比也有所增加。在其它時间,DDoS主题活动的比例比上一季度有一定的降低。

DDoS攻击的时长和种类

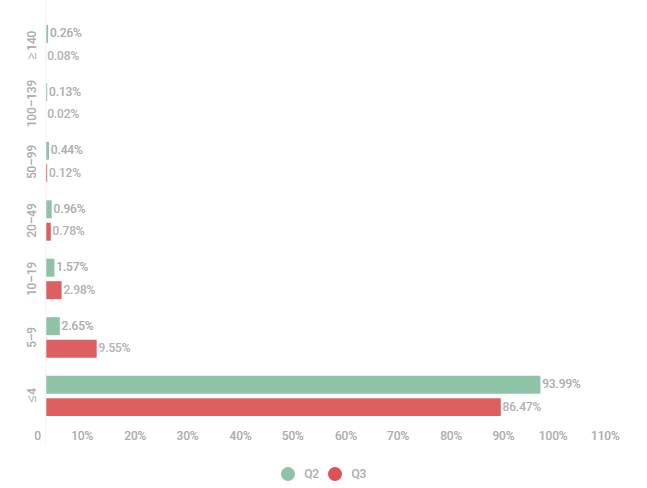

在第三季度,均值 DDoS 攻击延迟时间降低到 2.84 钟头。这可能是因为不断 50 钟头或更长期的攻击频次降低,而相比较短的攻击频次提升。例如,虽然非常短攻击的占比 (86.47%) 比上一季度有一定的降低,但其总数几乎翻了一番:从第二季度的3.3千次增加到6.3.7千次。此外,第三季度最多的攻击不断了339钟头,比以前汇报的最多攻击時间少了2倍以上。

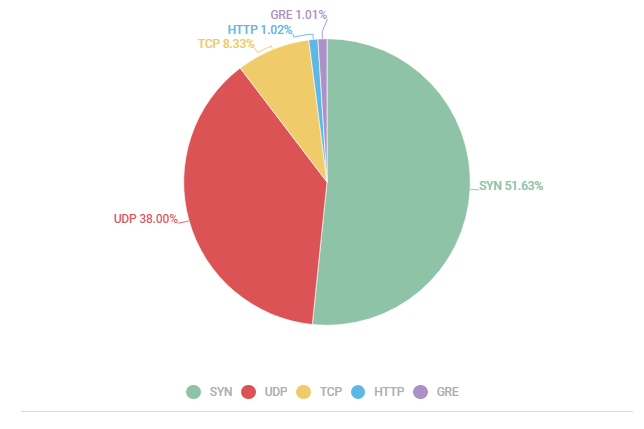

从攻击种类看来,SYN Flood攻击在第三季度名列前茅,51.63%的攻击应用了该攻击。UDP FLOOD攻击稳居第二(38.00%),比例比上一季度降低了22%。TCP FLOOD仍排在第三位,但其占比也降到8.33%。

僵尸网络的地域分布

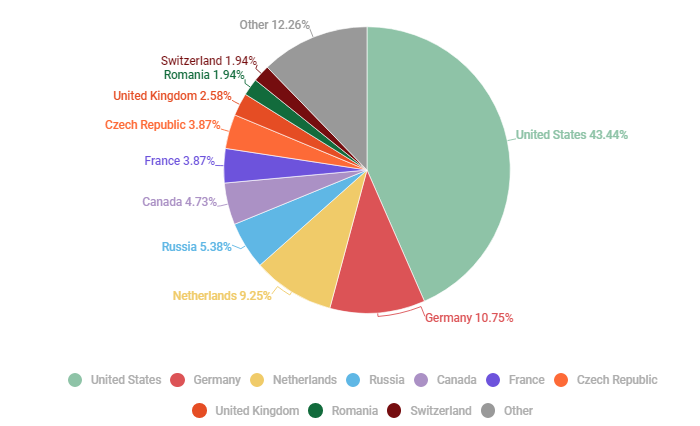

第三季度,绝大多数C&C僵尸网络网络服务器坐落于英国(43.44%),殊不知,她们的占比降低了4.51%。法国(10.75%)依然稳居第二,其占比也略微降低,西班牙(9.25%)排名第三。俄国(5.38%)替代法国的(3.87%)稳居第四,与瑞典(3.87%)并排第6位和第7位,澳大利亚(4.73%)仍稳居第五。法国 (2.58%) 在 C&C 网络服务器总数层面排名第八,罗马尼亚 (1.94%) 和德国瑞士 (1.94%) 位居榜首。

30000台网络服务器被攻击!GitLab再度遭到DDoS攻击,最高值超1Tbs

DDoS攻击并许多见,但近日这类攻击却拥有越来越激烈的发展趋势。有权威专家警示说,超出1Tbps以上的大流量DDoS攻击愈来愈广泛。

2022年10月,微软公司曾公布其Azure云服务器取得成功阻拦一次每秒钟2.4 Tbps的DDoS攻击,这也是那时候发现的最高的DDoS攻击。

截至发文前,GitLab又被DDoS攻击了,最高值总流量超1 Tbps。本次攻击的系统漏洞来自4月份早已修补的系统漏洞,但仍有30000台未安裝升级的网络服务器被攻击。

承担GoogleDDoS防御力的互联网安全可靠性工程师Damian Menscher近期公布,有攻击者已经运用 GitLab 托管服务器上的网络安全问题来搭建僵尸网络,并进行总流量令人震惊的攻击。

最常遭受DDoS攻击的行业有哪些?

DDoS攻击是现在被认可为较难防御力的互联网攻击之一,最常遭受DDoS攻击的行业有哪些?

网游领域

网游领域除开解决互联网高峰期,较大的问题便是布署业务流程时非常容易遭受DDoS攻击。资料显示,游戏行业是攻击的高发区,攻击频次占比较高达49%。第三季度,《最终幻想14》的欧洲服务器遭受多次攻击。在被攻击的几小时時间里,玩家都遇上了断线、速率减缓和登陆问题。

移动电商领域

资料显示,有接近30%的互联网攻击是对于电子商务,电商行业由于交货作用、服务平台的即时回应对安全性和速率拥有较高规定。城市广场618、双11这种独特的节日,电商企业因为DDoS大流量攻击造成的业务流程终断、客户不选择我们、营业收入损害等无法记数。

网络金融领域

金融行业可以说成DDoS攻击的多发领域,金融市场部更易于遭受攻击,攻击会使金融系统无法打开。网络黑客一般是为了更好地赎金和敲诈。

数字货币领域

遭到DDoS攻击的也有最历史悠久的比特币网站Bitcoin.org。虽然在这个例子中,并不像对VoIP服务提供商的攻击,攻击者想要接纳大半个BTC,但针对非盈利信息内容门户网而言,这依然是一笔很大的赎金。

特别注意的,由于数字货币的价钱飙升依然和过去一样强悍,而DDoS销售市场的提高与数字货币逐渐疯涨以前类似。以往两年,这两个销售市场一直在角逐计算水平,很多僵尸网络既可以用以DDoS,还可以用以挖币,因而数字货币的高价钱吸引住了DDoS的计算力。如今,在数字货币价钱不断走高的情况下,DDoS销售市场持续提高,从这一点看来,攻击者早已逐渐以不一样的方法资源分配。

恶意程序营运商在第三季度也选择应用DDoS做为吓唬专用工具,攻击者向企业推送电子邮箱,称它们的自然资源被用以DDoS攻击,她们将会遭遇法律问题。这种信息包括一个偏向云文件目录的连接,据悉在其中包括相关事情的详细资料,在其中事实上包括 BazarLoader 恶意程序载入程序流程。

在一些我国,DDoS攻击对于的是协助抵御COVID-19的网站。2022年8月,攻击者尝试关掉旧金山的一个疫苗申请注册门户网网站。2022年9月,她们注意到了西班牙网站CoronaCheck,在该网站上,大家可以得到浏览咖啡厅文化旅游景点需要的二维码,但这一二维码显著是垂钓类的攻击。

第三季度,世界各国发生了很多出自于政冶动因的 DDoS 攻击。例如,在 7 月上中旬和中下旬,不明身份的攻击者用废弃物总流量攻击了俄国和乌克兰国家安全性组织的資源。7月中旬,俄罗斯报纸 Vedomosti 变成 DDoS 受害者。最有可能的是,此次攻击与该网站的一篇线上文章内容相关。8月中下旬,攻击者尝试阻拦客户浏览泰国公民权利机构Karapatan的互联网资源。随后,在月末,德国联邦大选官(Federal returns Officer)的网站因与9月26日的联邦政府议院(Bundestag)大选相关而短暂性遭受攻击。

如上所述,DDoS攻击者一直在跨地区和跨业层面开展多元化试着,DDoS攻击更具有目的性和持续性,除开上边这几个领域外,诊疗,文化教育,直播间等领域也渐渐变成攻击者的总体目标。攻击总流量也越来越大屡打破记录,并且攻击方法也显得越发繁杂。近些年,DDoS攻击者愈来愈多地应用该类攻击向受害者敲诈勒索赎金。

Neustar在8月份公布的一份汇报称,在过去的12个月内,超出五分之二(44%)的机构变成与赎金有关的DDoS(RDDoS)攻击的总体目标或受害者。

2021年第三季度发生了二种新的DDoS攻击媒体,很有可能会对关键互联网资源组成严重危害。来源于马里兰大学和科罗拉多大学博尔德校区的一组科研工作人员发觉了一种根据TCP蒙骗受害者IP地址的方式。到现在为止,因为不用创建联接,容许IP蒙骗,变大攻击大多数应用UDP合同开展。

这类新攻击的总体目标是坐落于手机客户端和服务器进行的安全装置(所说的分布式数据库)——服务器防火墙、负载均衡器、网络地址转换器 (NAT)、深层包检验 (DPI) 专用工具等。可以影响 TCP 联接,例如,根据阻拦与严禁資源的联接,而且她们常常对从一方接到的数据作出反映,而沒有看见详细的照片或监管TCP对话的实效性。假如以受害者的为名推送浏览被严禁資源的要求,内层的回应很有可能会大很多。因而,科学研究工作人员发觉超出 386000 台机器设备的放大系数超出 100,在其中超出 97000 台超过 500,在其中 192 台超出 51000。

第二种攻击被称作 Black Storm,可以应对一切计算机设备。攻击者可以装扮成同一互联网中的其它机器设备,向通讯服务提供商 (CSP) 互联网中的设施上的关闭端口推送要求。信号接收器机器设备用一条信息表明该端口号不能用于回应该类要求。解决这种信息会损耗很多資源,这会使被害机器设备负载并阻拦他们接纳合理合法要求。科学研究工作人员强调,这类方式不但可以让攻击者关掉单独网络服务器,还能够关掉服务提供商的全部互联网,包含一个大中型互联网。

以上对于VoIP服务项目的攻击就是这类攻击种类。

伴随着新技术的不断发展,攻击源跟踪技术性早已在跟踪速率、自动化技术水平、跟踪精准度等领域获得明显发展, DDoS链路层攻击检验也分成多种多样方法。

那要怎样从IP服务器ip视角防止DDoS攻击呢?

如上所述,科学研究工作人员发觉了一种根据TCP蒙骗受害者IP地址的方式。那要怎样从IP服务器ip视角防止DDoS攻击呢?当 DDoS 攻击产生时或完毕后,可以依据有关信息精准定位攻击的来源于,寻找攻击者的部位或攻击来源于。IP地址来源精准定位它是 DDoS 攻击防御力全过程中的关键步骤,并之中起着承前启后的主导作用。精确的IP地址精准定位結果既可以为进一步跟踪真真正正攻击者举报线索,还可以为其余的防御措施,如流量限速、过虑等方法给予信息内容,还能够在法律法规上为追责攻击者义务供应直接证据。

文中翻譯自:https://www.rtcsec.com/post/2021/09/massive-ddos-attacks-on-voip-providers-and-simulated-ddos-testing/ https://securelist.com/ddos-attacks-in-q3-2021/104796/ https://therecord.media/gitlab-servers-are-being-exploited-in-ddos-attacks-in-excess-of-1-tbps/倘若转截,请标明全文详细地址。