在2021年发生了几起对于网络设备、监控系统、管路和污水处理设备的著名网络进攻事情,促使大幅度改善IoT/OT网络安全性的要求变的愈发显著。为了更好地更好的掌握组织面临的挑战,Microsoft授权委托Ponemon Institute开展了一项调查分析,以更快的从顾客视角掌握IoT/OT安全性情况。该汇报给予了有关物联网技术选用的业务流程至关重要和组织面临的挑战,及其组织已经找寻的解决方法种类的可贵看法。

该科学研究致力于明确组织怎样合理地维护其物联网技术(IoT)设备,包含公司物联网技术(EIoT)和工业互联网(IIoT)设备,及其经营技术性(OT)和电力监控系统(ICS)。Ponemon Institute调查了英国615名掌握其组织网络安全性情况的IT和IT安全性从业人员。

科学研究表明,组织愈来愈依赖于这种设备来提升经营,IoT和OT节点的数目也在大幅度提高。行业现状人员可能,CISO将迅速应比照两年前大三倍的攻击面。除此之外,这种设备通常不会受到管理方法,不兼容使安全性趋势不明且通常不安全的代理商,例如安全性基准线未执行、未修复漏洞和未监管。最终,这种设备通常对IT安全性精英团队不由此可见,由于它们通常欠缺发觉和核对该类IoT和OT设备的专用工具。

IoT/OT的运用针对不断的业务流程取得成功尤为重要。即使担忧安全隐患,推动IoT/OT新项目也是头等大事。68%的受访者表明,高級高管觉得IoT/OT针对适用业务流程创新性和别的发展战略尤为重要。65%的受访者表明,高級高管已经将IT和IT安全性从业者方案、开发设计或布署物联网技术新项目以提升业务流程权益做为优先选择事宜。因为高級高管促进布署,非常少有IT安全性从业人员出自于安全性考量而想要减慢、限定或终止IoT/OT新项目的选用,仅占受访者的31%。

一、关键发觉

由于现阶段安全性实践活动的失效性、IoT/OT设备的易损性、IoT/OT设备的风险暴露及其危害局势,组织想要为物联网技术设备和解决方法付款大量花费,以提升IoT/OT安全性。

(1) IoT/OT设备易受攻击。这种设备的设计并没像PC和挪动设备那般考虑到安全性。

- 60%的受访者表明,IoT/OT设备是其组织的IT/OT基础设施建设中最不安全的部位之一;

- 55%的受访者不觉得IoT/OT设备的设计考虑到到了安全性,11%的受访者不清楚。

(2) IoT/OT设备的风险暴露。网络攻击可以从互联网技术浏览典型性网络上最不安全的设备。

- 88%的受访者表明,她们组织的公司物联网技术设备已连接到互联网技术,例如用以云打印机服务;

- 56%的受访者表明,她们组织的OT设备联接到互联网技术,目地是完成远程连接;

- 51%的受访者表明,OT网络联接到公司IT(业务流程)网络,例如用以SAP、远程连接等。

(3) 欠缺由此可见性是IoT/OT自然环境中的一个重要安全性挑戰。组织难以掌握其网络上具有什么设备,及其这种设备是不是遭受保障和监管。47%的受访者表明,她们的组织关键应用手动式步骤来鉴别受传染的IoT/OT设备,并将其与进攻密切相关。

- 29%的受访者表明,她们的组织有着完全的IoT/OT设备明细。依据这种受访者的观点,组织均值有着9,685台设备;

- 保证物联网技术设备安全性的阻碍是欠缺资金和安全漏洞的由此可见性。61%的受访者对鉴别IoT设备是不是遭受危害的水平的自信心很低或处在平均;

- 42%的受访者欠缺对系统漏洞的由此可见性。70%的受访者对其组织的物联网技术设备的安全性的自信心较低或一般,64%的受访者对物联网技术设备已修复漏洞并维持全新情况的自信心较低或一般;

- 积极主动的层面是,67%的受访者表明,高級高管觉得,在未来12到24个月内,提升IoT/OT安全性是头等大事。

(4) 危害局势早已明确。对于IoT/OT设备的进攻量已经提升。

- 35%的受访者表明,在过去的三年中,她们的组织经历了网络事情,在其中网络攻击应用物联网技术设备开展更普遍的进攻;

- 39%的受访者在过去的三年中经历过网络事情,在其中物联网技术设备自身便是进攻的总体目标;

- 50%的受访者表明,对于IoT/OT设备的进攻总数明显提升(26%)或增加(24%);

- 63%的受访者表明,进攻量将明显提升(36%)或增加(27%)。

组织想要在物联网技术设备和解决方法上付出更多的资产,以提升IoT/OT自然环境的安全性。设备被设计方案得更为安全性。依据一项尤其剖析表明,假如这种设备的安全性获得改进,受访者想要花大量钱,尤其是工业互联网设备(均值提升37%)和工业互联网解决方法(均值提升41%)。

二、IoT/OT设备存有安全隐患

(1) 高級管理者和IT安全性从业者一致觉得,IoT/OT设备的不安全性已经给组织产生风险性。60%的受访者表明,IoT/OT是IT/OT基础设施建设中最不安全的领域之一。IoT/OT设备对组织将来的必要性早已建立,67%的受访者表明,高級高管在未来的12至24个月内将提升IoT/OT安全性做为主要安全性优先选择事宜。

而生产效率和安全隐患中间的差异再次扩张。研究表明,高层住宅管理者了解到必须更强有力的IoT/OT基础设施建设。

(2) 对于IoT/OT设备的进攻量可能提升。50%的受访者表明,对于IoT/OT设备的进攻总数明显提升(26%)或增加(24%)。在未来(2021年及之后),63%的受访者表明进攻量将明显提升(36%)和增加(27%)。

IoT/OT基础设施建设中安全隐患提升的关键不良影响是目的性进攻的急剧提升。在其中很多进攻取决于领跑的自动化技术方式,例如人工神经网络、编辑和人工智能技术。

(3) 很多网络事情涉及到IoT/OT设备。44%的受访者表明,她们的组织在过去的三年中经历了涉及到IoT/OT设备的网络事情。对边沿设备的日益依靠造成安全隐患。这种设备可以选用挨近终端用户的具备计算水平的一切中小型设备的方式。大部分物联网技术设备沒有很多的解决功能和安全性作用,在边沿留有了很多易受攻击的网络通道点。

35%的受访者表明,她们的组织在过去的三年中经历过网络事情,在其中网络攻击应用物联网技术设备开展更普遍的进攻,39%的受访者在过去的三年中经历过网络事情,在其中物联网技术设备自身便是进攻的总体目标。

物联网技术设备(例如监控录像、灯光控制系统或本地打印机)的使用室内空间小,对设备等级的内嵌安全性明确提出了本身的限定。

(4) 非常少有组织在其安全性解决方法中有着精确的物联网技术设备财产明细。仅有37%的受访者坚信她们的组织在其安全性解决方法中有着精确的物联网技术设备财产明细。仅有29%的受访者表明它们的组织有着完全的IoT/OT设备明细,组织均值有着9,685台设备。

研究表明,必须IoT/OT管理程序流程,例如进行列举全部设备(包含未联接到互联网技术的设备)的物理上的地方的明细全过程。

(5) 组织非常容易遭到进攻,由于IT网络和OT网络上的物联网技术设备联接到互联网技术。88%的受访者表明,她们的物联网技术设备已连接到互联网技术,主要包括智能电视机、会议室系统和联接到云打印机服务的复印机等设备。

这种设备致力于提升浏览和衔接的便捷性,而不是安全性。提议在发觉系统漏洞后马上修复IoT设备。除此之外,监管设备互动及其中间的总流量挪动将更非常容易检验出现异常。

56%的受访者表明,OT网络和OT网络上的设备已连接到互联网技术。51%的受访者表明,其组织的OT网络已连接到公司IT网络,以完成SAP、远程连接等。

结果显示,很多组织的重要系统漏洞来源于是在IT网络中运作的物联网技术设备的联接。

(6) 组织借助生产商来维护IoT/OT设备。55%的受访者表明,她们不觉得IoT/OT设备的设计考虑到了安全性,11%的受访者表明她们不清楚。

殊不知,几乎一半(47%)的受访者借助生产商来维护这种设备安全性,次之是将职责分派CISO和安全性精英团队(42%)、运营团队(34%)、IT单位(33%)、代管安全性服务提供商(28%)、和系统集成商(21%),乃至19%的受访者沒有单位承担IoT/OT设备安全性。

沒有明文规定的管理者全权处理保证全部组织中采用的IoT/OT设备的安全性。此职责的使用权针对创建强而有力的IoT/OT整治和/或工业控制系统步骤尤为重要。

(7) IoT/OT设备的必要性与对这种设备安全性的自信心中间具有明显差别。受访者被规定对其组织的IoT/OT设备的自信心水准开展得分,评分范畴为1=沒有自信心到10=高信心。

在七分以上的高分数回复中,仅有30%的受访者对其物联网技术设备的安全性有很高自信心,39%的受访者觉得其设备可以鉴别设备是不是遭受危害,36%的受访者觉得物联网技术设备已修复漏洞并升级到全新,32%的受访者信赖供应链管理可以保证IoT/OT设备安全性。

由于很多组织欠缺强大的整治和工业控制系统步骤,因而对IoT/OT设备的安全性欠缺自信心也就不奇怪了。

三、维护IoT/OT设备的阻碍和挑戰

(1) 尽管维护这种设备存有阻碍和挑戰,但预估IoT/OT安全性趋势将获得改进。高級高管了解到IoT/OT设备的系统漏洞,并专注于将IoT/OT安全性做为优先选择事宜。因为这一服务承诺,受访者对IoT/OT设备的安全防护情况将在未来五年内改进持乐观主义心态。

受访者被规定对其组织的传统式IoT/OT设备的可靠趋势开展得分,点评范畴从1=不安全到10=相对高度安全性。针对当下的IoT/OT设备的安全防护情况,仅有37%的受访者得出了7分以上的高分数点评,殊不知有69%的受访者对其传统式IoT/OT设备五年后的安全防护情况得出了7分以上的高分数点评。该数据信息勾勒了未来五年IoT/OT安全性形势的十分充分的景象。

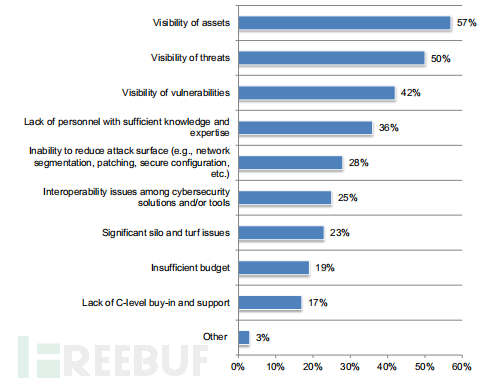

(2) 欠缺由此可见性是保证IoT/OT设备安全性的首要阻碍。57%的受访者表明,她们组织的财产欠缺由此可见性已经危害IoT/OT设备的安全性。因为沒有危害由此可见性(50%)和系统漏洞由此可见性(42%),组织也在暗夜里运行。别的阻碍包含欠缺具备充足专业知识和专业技能的工作人员(36%)、网络安全性解决方法中间的可扩展性问题(25%)、及其荒岛问题(23%)。研究表明,IoT/OT基础设施建设的由此可见性针对改善组织内的整治和操纵步骤十分关键。

图1 保证IoT和IIoT设备安全性的首要阻碍

(3) 组织在避免对于IoT/OT设备的网络进攻层面高效率不高。受访者规定对其组织在防止网络事情层面的有效开展得分,点评范畴为1=失效到10=高效率。

在7分以上的高分数回应中,仅有33%的受访者觉得在网络攻击应用IoT设备开展更普遍进攻的网络事情时开展了合理防止,31%的受访者觉得合理组织了外界网络攻击伪造IoT和OT设备,仅有26%的受访者觉得合理避免 了涉及到物联网技术设备不断或横着挪动的网络事情。

这显出了在避免网络事情、物联网技术设备伪造、阻拦外界进攻者层面欠缺实效性。

(4) 组织觉得她们可以合理的遵循政策法规。受访者被规定对达到其IoT/OT安全计划的各类作用的有效开展得分,点评范畴从1=失效到10=高效率。在7分以上的高分数回应中,受访者觉得组织在遵从政策法规和规范(62%)、第三方风险管控(58%)、及其观念和学习培训(53%)层面更为合理。组织在达到IoT/OT基础设施建设合规规定层面广泛持积极心态。

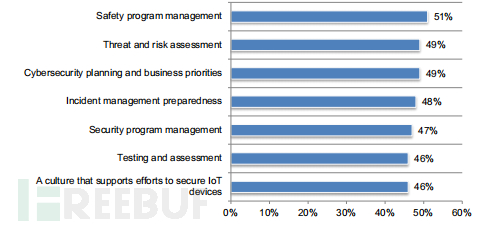

(5) 组织没法高效地建立合理的IoT/OT安全计划。受访者被规定对完成物联网安全方案作用的有效开展得分,点评范畴为1=失效到10=高效率。在7分以上的高分数回应中,大部分受访者对合理达到IoT/OT安全计划作用沒有自信心。高效率物联网安全方案的首要特点包含安全性、危害评定和别的业务流程优先选择事宜。

图2 建立合理IoT安全计划的相应作用

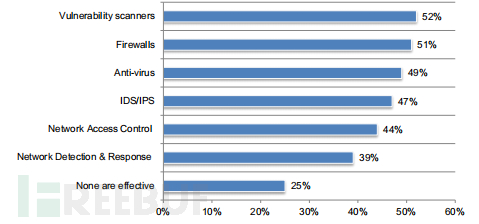

(6) 网络检测和回应(NDR)解决方案被证实可以有效的维护IoT/OT设备,但仅有39%的受访者表明其组织布署了这种设备。52%的受访者表明其组织应用漏洞扫描系统程序流程,51%的受访者依靠服务器防火墙,49%的受访者应用病毒防护技术性。在其中很多解决方案不适感用以维护设备,这说明组织在了解怎样达到更佳的安全系数层面并不成熟。研究表明,组织已经应用传统式的IT安全工具,而不是OT特殊的专用工具和应用软件来维护IoT设备和OT基础设施建设。

图3 合理维护IoT/OT设备的安全工具

四、花费花销

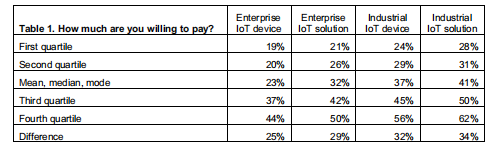

在IoT/OT自然环境中提升组织安全性形势的解决方案有多大使用价值?对于此事科学研究工作人员开展了第二项调研,以明确假如保证在IoT/OT自然环境中达到更多的安全系数,组织会付款多少费用。

科学研究员工在四种不一样情景中对个体开展了调研,以明确组织为提高其安全性趋势而支出的均匀股权溢价百分数。四种状况如下所示:

- 您想要为与挪动设备一样安全性的公司物联网设备付款要多少钱?

- 您想要为公司物联网安全解决方案付款多少费用,该解决方案给予的维护、检验和回应工作能力与传统式节点的法律效力水准同样?

- 您想要为与挪动设备一样安全性的工业互联网(OT/ICS)设备付款多少费用?

- 您想要为工业互联网(OT/ICS)安全性解决方案付款多少费用,该解决方案给予的维护、检验和回应工作能力与传统式节点的法律效力水准同样?

在表1中,結果以四分位数表明。每一个四分位数意味着受访者想要缴纳的均匀股权溢价百分数。科学研究分成公司物联网技术和工业互联网。数据显示,受访者为工业生产付款的均匀股权溢价高过公司:企业为23%和32%,而工业生产为37%和41%。

表1 受访者想要缴纳的花费

五、领域差别

科学研究人员调查了下列领域的受访者:92名金融信息服务领域受访者、55名原油与天燃气领域受访者、74名工业生产与加工制造业受访者、及其80名身心健康与医疗行业受访者。

(1) 全部领域都觉得IoT/OT布署对其组织的服务总体目标尤为重要。72%的营养健康与生物制药受访者和71%的金融业受访者表明,她们的组织专注于布署IoT/OT设备。资料显示,IoT/OT自然环境中的领域差别仅仅名头上的,沒有明显差别。

身心健康与生物制药(38%)和工业生产与加工制造业(37%)在过去的三年中产生互联网事情的概率略高,物联网设备被用以开展更普遍的进攻。

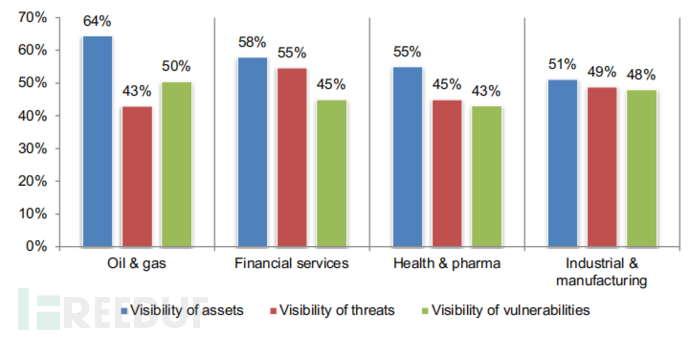

(2) 财产、危害和安全漏洞的由此可见性针对保证物联网设备的安全系数尤为重要。64%原油和燃气领域受访者表明,其物联网技术财产欠缺由此可见性是保证物联网设备安全性的阻碍,次之是金融信息服务领域(58%)。43%的营养健康与生物制药受访者和45%的金融信息服务领域受访者觉得欠缺系统漏洞由此可见性并不是一个阻碍。

图4 保证IoT设备安全性的三大阻碍

金融信息服务(54%)和身心健康与制药业(53%)最有可能应用自动化技术步骤来鉴别受影响的IoT设备,并将其与别的安全性解决方案(例如SIEM和EDR)引起的事情和报警密切相关。工业生产和加工制造业(54%)和石油(51%)组织最有可能依靠手动式步骤。

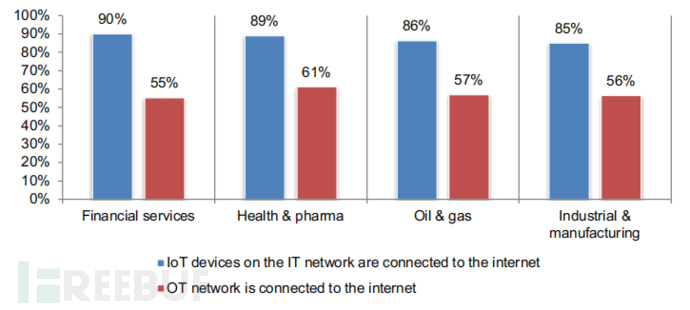

(3) 几乎每一个领域的IT互联网上都是有IoT设备联接到互联网技术。这种联接难以用传统式技术性来维护。除此之外,巨大的节点总数是网络攻击的潜在性通道。联接的设备越多,产生安全事故的概率就越大。

图5 联接到互联网技术的IoT/OT设备