小伙伴们好,我是君哥,礼拜天又要结束。

前些天 Apache Log4j2 连续报了好多个重要漏洞,好在人们的系统软件采用的 logback,可在我们正幸运的情况下,logback 也曝出漏洞了。今日大家一起来看一下这好多个漏洞。

CVE-2021-42550

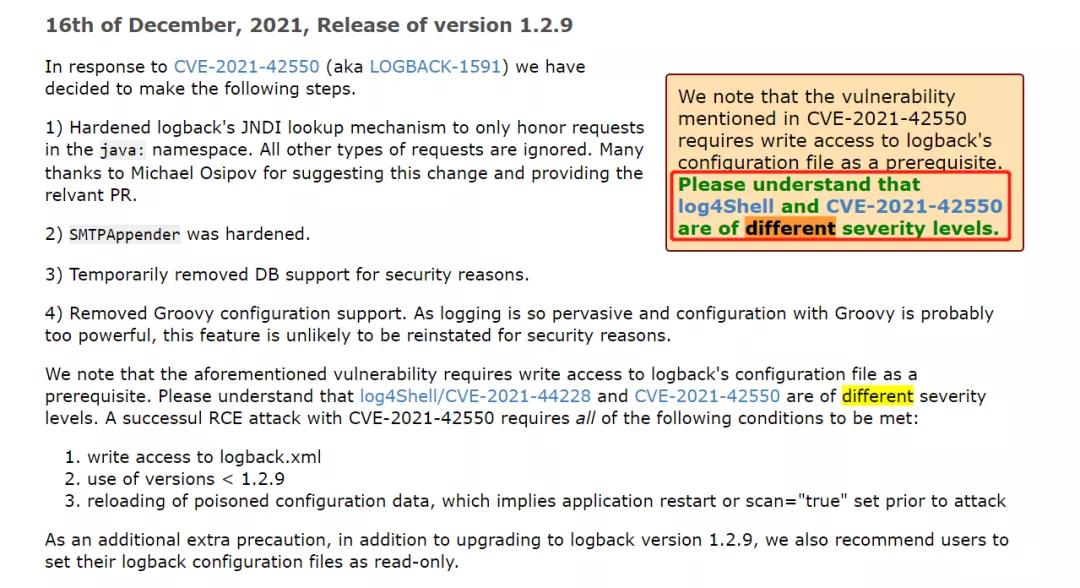

先看一下官方的漏洞叙述:

In logback version 1.2.7 and prior versions, an attacker with the required privileges to edit configurations files could craft a malicious configuration allowing to execute arbitrary code loaded from LDAP servers.

The vulnerability is considered to pose a lesser threat than log4shell because it requires access to logback's configuration file by the attacker, sign of an already compromised system.This CVE-2021-42550 is intended to prevent an escalation of an existing flaw to a higher threat level.

最先使我们松一口气的是,logback 的这一漏洞不像 log4j 那般比较严重。如果是 SpringBoot 新项目,沒有做日志配备得话,默认设置应用的便是 logback。

logback 官方的修补速率也是十分贴心,短期内内公布了 5 个版本:

- 14th of December, 2021, Release of version 1.2.8

- 16th of December, 2021, Release of version 1.3.0-alpha11

- 16th of December, 2021, Release of version 1.2.9

- 22nd of December, 2021, Release of version 1.3.0-alpha12

- 23rd of December, 2021, Release of version 1.2.10

从上边官方的截屏我们可以见到,有两个方式可以绕开这一漏洞

- logback 版本升级到 1.2.9

- 把 logback.xml 文档配备为审阅

SpringBoot 新项目也跟随 logback 的升级干了升级,例如 SpringBoot v2.6.2 版本就把 logback 升级到了 1.2.9。

可是针对真正的操作系统自然环境,升级 SpringBoot 版本牵涉到的检测太多了,要迅速修补或是升级一下 logback 版本更快。

CVE-2021-44228

这一漏洞的另一个识别码是 CNVD-2021-95914。

Log4j2 日志部件在程序处理日志纪录时存有 JNDI 引入缺点,网络攻击可以使用该漏洞,得到总体目标网络服务器管理权限,向目的服务器发送故意数据信息,在总体目标网络服务器随意执行命令。这一进攻关键对于有外网访问的运用,要是没有外网访问,可以无需太担忧。

危害范畴:2.0 <= Apache log4j

修补对策:

- 升级 Log4j2 版本到 2.16.0

- 改成日志架构,应用 Log4j 或是 logback

- 加上 jvm 运行主要参数 -Dlog4j2.formatMsgNoLookups=true

- 在运用 classpath 下加上环境变量 log4j2.component.properties,文档主要内容为 log4j2.formatMsgNoLookups=true

- 升级 JDK 版本,应用 11.0.1、8u191、7u201、6u211 及以上的高版本

- 禁止使用 JNDI,例如在 spring.properties 里加上 spring.jndi.ignore=true

- 布署应用第三方防火墙产品开展安全防护,并升级 WAF、RASP 标准

能够看见,更快的形式便是加上 jvm 主要参数随后重新启动服务项目。

CVE-2021-45046

CVE-2021-44228 的一种方式,如启 Log4j2 用日志配备搜索(例如,$${ctx:loginId})或前后文投射方式(%X、%mdc或%MDC)时,将容许远程控制网络攻击应用JNDI搜索方式载入故意类,进而造成远程控制执行命令或信息内容漏洞等风险性。

这一漏洞只对应用 log4j-core 的运用受影响。

危害范畴:2.0 <= Apache log4j

提议:将 Log4j2 升级到 1.17.0。

CVE-2021-45105

因为 Log4j2 一些独特配备,应用非默认设置的方式合理布局和前后文搜索(例如,$${ctx:loginId})时,网络攻击可以利用结构包括递归法搜索数据的方法,控线程前后文投射 (MDC),造成 StackOverflowError 产生并停止过程,完成拒绝服务攻击。

这一漏洞只对应用 log4j-core 的运用受影响。

危害范畴:2.0 <= Apache log4j

提议:将 Log4j2 升级到 1.17.0。

CVE-2021-4104

这一进攻是对于 Log4j1.x 而不是 Log4j2。

当应用软件开启了 JMSAppende,且网络攻击可以操纵 JMSAppender 加上 JMSBroker 时,将容许远程控制网络攻击开展执行命令进攻。

危害范畴:Log4j1.x版本

因 2015 年 8 月起官方已终止维护保养 Log4j1.x 版本部件,因而不容易给予 Log4j1.x 的版本升级,可以从类途径中清除JMSAppender 类开展修补。指令如下所示:

zip-q-dlog4j-*.jarorg/apache/log4j/net/JMSAppender.class

汇总

上边的漏洞全是跟日志部件有关的,官方早已修补。

假如应用 logback,只需把版本升级到 1.2.9 以上就可以。

假如采用了 log4j2,把版本升级到全新版本,也就是 2.17.0 就可以了。

假如应用 log4j,可以从 classpath 中清除 JMSAppender,但这不是长远打算,提议或是升级到 log4j2 或者改成 logback,终究 log4j 1.x 版本官方早已不会再保护了。

最终,做为程序猿,要随时关心系统软件中的技术栈,关心新版本修补的问题是不是系统对有影响。