据Bleeping Computer报导,8月15日,科学研究工作人员公布了在福特网址上发觉的一个漏洞,该漏洞可以让浏览者窥探企业商业秘密纪录、数据库查询而且实行账号接手。科学研究工作人员于2022年2月向福特申报该漏洞,福特称该漏洞已修补。

数据泄漏的根本原因是福特汽车集团网络服务器上运转的 Pega Infinity 顾客参加系统设置不正确。

从数据泄漏到帐户接手

福特车辆企业官网上存有一个系统软件漏洞,该漏洞容许浏览者访问比较敏感系统软件,并获得包含顾客数据库查询、职工纪录、内部结构票据等专用信息。

漏洞由Robert Willis 和 break3r发觉, 并取得了Sakura Samurai白帽子机构组员Aubrey Cottle、Jackson Henry和John Jackson 的进一步认证和适用 。

这类问题是由一个名叫 CVE-2021-27653 信息泄漏漏洞造成的,存有于配备不合理的 Pega Infinity 客户管理系统案例中。

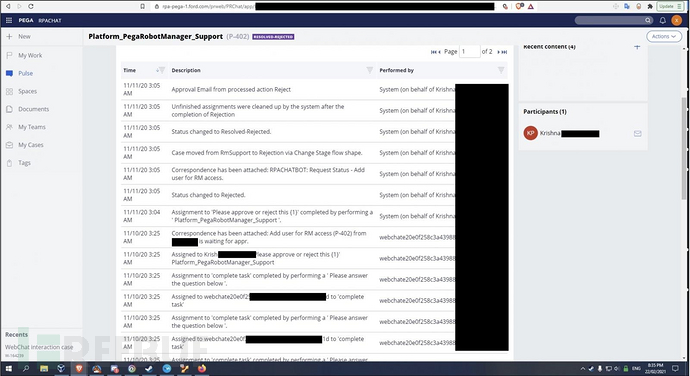

科学研究工作人员向新闻媒体共享了福特内部结构体系和数据库系统的很多截屏,例如下图所示的企业票务系统:

福特内部结构的票务系统

要想运用该漏洞得话,网络攻击务必先访问配备不正确的 Pega Chat Access Group 门户网案例的后面 Web 控制面板:

https://www.rpa-pega-1.ford.com/prweb/PRChat/app/RPACHAT_4089/bD8qH******bIw4Prb*/!RPACHAT/$STANDARD...

做为 URL 主要参数给予的不一样负荷,很有可能使网络攻击可以运作查看、查找数据库表、OAuth 访问动态口令和实行管理方法实际操作。

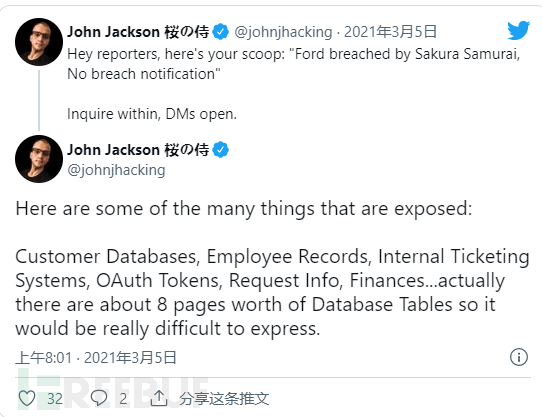

科学研究工作员表明,曝露的财产包括下列所显示的一些比较敏感的个人信息信息 (PII):

顾客和职工纪录、会计账户、数据库查询名字和表、OAuth 访问动态口令、内部结构网络投票、客户个人信息、内部结构插口、搜索栏历史时间等。

Robert Willis在一篇文章中写到, “危害经营规模非常大,网络攻击可以运用访问操纵中发觉的漏洞,获得很多比较敏感纪录,获得大量的数据信息,实行账号接手。”

用时六个月“强制性公布”

2021年2月,科学研究工作人员向Pega汇报了他俩的发觉,她们用相对性比较快的時间修补了闲聊门户网中的 CVE。大概在同一时间,福特企业也根据HackerOne 漏洞公布方案收到了该漏洞申报。

可是,依据报导,伴随着漏洞公布时刻表的推动,福特的意见反馈却越来越越来越低。

Jackson在电子邮箱访谈中回复新闻媒体,“有一次,福特汽车集团对咱们的问题无动于衷,通过HackerOne的协商,大家才获得福特对该漏洞的基本回复。”

Jackson还表明,伴随着公布时刻表的进一步推动,科学研究工作人员仅在公布了该漏洞的文章之后,收到了HackerOne的回应,沒有包括一切比较敏感关键点:

Jackson在之后的推原文中再次说:“当漏洞标识成早已处理后,福特汽车集团忽视了大家的公布要求,接着,HackerOne调解一样忽视了大家的公布要求,这可以在 PDF 中见到“;“出自于对法律法规和不良影响的忧虑,大家只有等候整整的六个月才可以依据HackerOne的制度实行强制性公布。“

现阶段,福特汽车集团的漏洞公布方案沒有给予钱财鼓励或是漏洞奖赏,因而依据公共权益开展融洽公布是科学研究工作人员唯一期待的得到“奖赏”。

追随报导公布出的汇报团本表明,福特沒有对实际的安全性有关行为发帖子。

依据 PDF 中的探讨,福特与HackerOne对科学研究工作员表明:“发觉的漏洞在递交给 HackerOne后没多久,系统软件就退出了。”

虽然福特在汇报公布后24钟头内早已将这种终端设备退出,但科研员工在同一份报告书中评价称,”在汇报公布后,这种终端设备依然可以访问,规定开展另一次核查和弥补。“

现阶段尚不清楚是不是有工作人员运用该漏洞侵入福特的系统软件,或是是不是访问了顾客和职工的隐秘数据。