伴随着物联网技术(IoT)设备的数目持续提升,IoT设备在网络信息安全层面遭遇实际危害。蜜罐一直被作为鱼饵设备,协助研究工作人员更好的掌握互联网上危害的动态性以及危害。但因为设备以及物理学联接的多元性,物联网设备对于此事明确提出了与众不同挑戰。

对于此事,英国南佛罗里达大学及美国国家行业标准与技术性研究院研究工作人员开展了历时三年的蜜罐试验,建立了多元化的生态体系,仿真模拟了多种类型和部位的低互动物联网设备,以研究攻击者为什么会攻击特殊设备,并对有关数据信息做好了研究。

在蜜罐研究工作上,研究工作人员仔细观察真实的世界中攻击者在低互动蜜罐生态体系中的个人行为,明确提出了一种建立多环节、各个方面蜜罐生态体系的新方式,该方法慢慢提升了蜜罐与攻击者互动的多元性。与此同时设计方案并研发了一个低互动的监控摄像头蜜罐,使其能更进一步地掌握攻击者的总体目标。除此之外明确提出了一种革新的统计分析方法,来鉴别攻击者的总体目标。该蜜罐早已活跃性了三年多,可以在每一个环节搜集愈来愈繁杂的攻击数据信息。数据统计分析说明,蜜罐中捕获的绝大部分攻击主题活动有着明显同质性,可以开展聚类分析和分类,以更好的掌握郊外物联网技术攻击的总体目标、方式和发展趋势。

一、环境详细介绍

近些年,物联网设备已变成大家日常采用的无所不在和不可或缺的专用工具,连接网络设备的总数每一年都是在不断提升。Business Insider预估,到2025年最少将有416亿台物联网设备联接到互联网技术,与2018年的80亿台物联网设备对比增加了512%。指数级的提高导致了明显的安全隐患,例如很多物联网设备都是有简易的系统漏洞,默认设置账户密码及其对外开放的telnet/ssh端口。通常,这种设备被摆放在欠缺或不安全的互联网中,例如家中或公共区域。事实上,物联网设备与传统式测算系统软件一样非常容易遭受攻击,乃至大量。新的物联网设备可以为攻击者开拓新的进口点,并曝露全部互联网。在过去的两年中,全世界约有20%的公司最少经历过一次与物联网技术有关的攻击。

在过去的,互联网攻击关键以数据泄漏或作为垃圾短信或分布式系统拒绝服务攻击(DDoS)代理商的受感柒设备的方式发生。一般来说,系统漏洞会危害工业生产、电子计算机设备、金融机构、无人驾驶汽车、智能机等的主要系统软件。除此之外有很多实例说明,他们导致了比较严重和重要的危害。因为物联网设备如今已成为了大部分人生活中不可缺少的一部分,因而互联网攻击因其普遍应用而显得更为风险。与以往对比,现在有越来越多的人处在风险当中,必须保持警惕。伴随着物联网设备越来越愈来愈广泛,互联网攻击的缘故和方式都有可能产生重点转变。因为物联网设备对我们的日常生活具备极度的亲密性,因而与以往的互联网攻击对比,对物联网设备的攻击很有可能会造成更具有毁灭性的不良影响。这种危害不但危害到大量人,并且还增大了范畴。例如,互联网犯罪嫌疑人假如入侵监控摄像头设备,便会导致史无前例的个人隐私侵害。这种攻击乃至很有可能损害我们的性命,例如攻击者尝试操纵无人驾驶汽车。

另一个加重这样的事情的关键因素是物联网技术领域的方式,即发售速率优先选择于安全隐患。例如,很多物联网设备都是有简易的系统漏洞,如默认设置账户密码及其对外开放的telnet/ssh端口。家中或公共场合等欠缺或不安全的互联网是安裝这种设备的普遍地址。遗憾的是,对物联网设备的攻击早已变为实际,乃至比传统式测算系统软件更槽糕。

依据赛门铁克的一份汇报,物联网技术攻击的总量在2017年明显提升,研究工作人员发觉了50000次攻击,与2016年对比提高了600%。2021年诺顿杀毒软件汇报称,与前六个月对比,2021年前六个月的物联网技术攻击提升了一倍以上。除此之外,攻击者还提升了他俩的专业技能,使这种攻击更为繁杂,例如VPNFilter、Wicked、UPnProxy、Hajime、Masuta和Mirai僵尸网络。攻击者已经不断提升它们的专业技能,以使这种方式的攻击更为繁杂。殊不知,现阶段针对该类攻击的特性或范畴开展的系统软件研究非常少。目前为止,新闻报道中大部分对于物联网设备的规模性攻击全是DDoS攻击,例如Mirai攻击。掌握攻击者应用物联网设备的情形及动因尤为重要。

在网络信息安全中,蜜罐是因为吸引住攻击主题活动而设定的设备。通常,该类系统软件是针对互联网技术的设备,包括可供攻击者攻击的仿真模拟或真正系统软件。因为这种设备不用以一切别的目地,因而对他们的一切浏览都将被算作故意浏览。一直以来,安全性研究工作人员一直在应用蜜罐来掌握各种各样的攻击者个人行为。根据剖析蜜罐搜集的数据信息(如互联网日志、下载文件等),可协助发觉新方式、专用工具和攻击,并发觉零日系统漏洞及其攻击发展趋势。根据这种信息内容,网络信息安全对策可以获得改善,尤其是针对在修补网络安全问题层面資源不足的机构。

二、蜜罐设定

简易地让蜜罐运作仿真模拟的IoT系统软件只有得到比较有限的攻击信息内容。蜜罐“缠住”攻击者的时间段越长,有关攻击者总体目标和对策的有效信息内容就越大。攻击者对设备越有兴趣,就越必须恰当地应用比较复杂的新技术来蒙骗她们,使他们觉得这是一个现实的设备。因为物联网设备与其说自然环境有充足的互动,因而物联网技术蜜罐的结构方法务必可以智能化融入不一样种类的总流量。

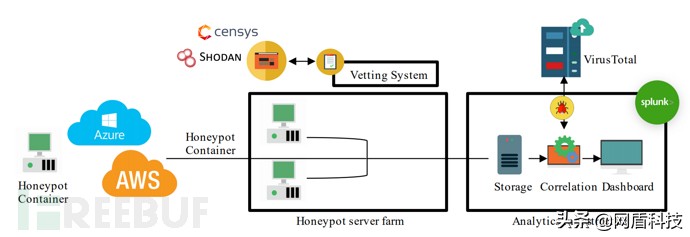

对于此事,研究工作人员创建了一个精心策划的生态体系,该生态系统具备各种各样蜜罐设备,与核查和剖析基础设施建设协调工作,可以完成高回报率。设计方案并完成的蜜罐生态体系包括三个部件:在当地和云空间包括蜜罐案例的蜜罐网络服务器群;保证攻击者无法检验到蜜罐设备的核查系统软件;及其用以监管、搜集和剖析捕获数据的分析基础设施建设。

图1 蜜罐生态体系

蜜罐案例由蜜罐网络服务器群代管。研究工作人员在澳洲、澳大利亚、法国的、印度的、马来西亚、法国、日本和英国等我国应用Amazon Web Services和Microsoft Azure建立了本地服务器和云案例。在蜜罐生态体系中,根据安全性组完成联网控制,以保证仅有蜜罐生态体系内的实体线才可以互相通讯,外界攻击者只有根据朝向群众的端口浏览蜜罐设备。

由于不一样的物联网设备具备不一样的规格型号和配备,每一个蜜罐务必以特有的方法设计方案和配备。研究工作人员选用多环节方式来创建各种各样蜜罐案例,应用已有的蜜罐手机模拟器并对它进行调节,随后搭建特殊的手机模拟器。试验中采用的现有的蜜罐手机模拟器包含Cowrie、Dionaea和KFSensor。

Cowrie是一个根据仿真模拟SSH和telnet来诱惑攻击者并捕获其互动的蜜罐,还能够从键入中捕获文档。Dionaea是一种低互动蜜罐,可仿真模拟Windows系统中普遍的多种易受攻击的协议书,用以捕获运用系统漏洞的恶意程序,KFSensor是一种商业服务IDS,可当做蜜罐来打动和纪录潜在性攻击者的主题活动,在Windows上运作。试验中采用的IoT监控摄像头蜜罐名叫HoneyCamera,是用以D-Link物联网技术照相机的低互动蜜罐。

蜜罐核查。蜜罐仅有在没法监测到的情形下能有使用价值,即攻击者不清楚它是假系统软件。这也是一项艰巨的任务,由于蜜罐(尤其是低互动的蜜罐)将必然地没法展现一些仅有真正系统软件才具有的可观查特点,或是展现真正系统软件始终不容易展现的特点。研究工作人员应用了手动式和全自动指纹验证方式,例如Metasploit,与此同时应用物联网技术搜索引擎Shodan和Censys来检索互联网技术上的物联网设备,并剖析蜜罐案例。

数据统计分析基础设施建设。研究工作人员应用Splunk来监管和剖析来源于蜜罐设备的日志。该应用软件进行的实例剖析包含:鉴别攻击者应用的账户密码的组成、剖析攻击部位、检验攻击对话期内实行的最经常和最不频繁的指令、剖析下载文件并立即发送至VirusTotal、储存結果并根据DShield和AbuseIPDB等查验攻击者IP、即时搜集和数据可视化、简单化调研、动态性检索日志、并运用在其中置入的AI和人工神经网络。

研究工作人员采用多环节方式向蜜罐中引进回应攻击者总流量的多元性,调节蜜罐来回应攻击者总流量和攻击方式,与此同时应用采集到的统计数据来变更物联网技术配备和防御力,随后搜集体现攻击者对这种变动的反映的新数据。

试验中采用的三种关键种类的蜜罐包含:HoneyShell、HoneyWindowsBox和HoneyCamera。HoneyShell是应用Cowrie蜜罐根据SSH和telnet仿真模拟Busybox的易受攻击的物联网设备。HoneyWindowsBox是应用Dionaea仿真模拟在Windows上运转的物联网设备。HoneyCamera是仿真模拟应用D-Link监控摄像头的物联网设备。

三、研究結果

蜜罐生态体系在三年的时间里共捕获了22,629,347次点一下,在其中绝大部分攻击者对于的是HoneyShell蜜罐(17,343,412次),次之是HoneyCamera(3,667,029次)和HoneyWindowsBox(1,618,906次)。绝大多数联接来源于我国(37%)、西班牙(26%)和法国(14%)。

统计分析表明,全部攻击中有15%取得成功登陆。大部分取得成功登陆应用的是账户密码的任意组成,这说明攻击者采用的是自动化技术脚本制作寻找恰当的身份认证。攻击者应用的较多的账户名称/登陆密码组成是:admin/1234、root/(空值)和admin/(空值)。

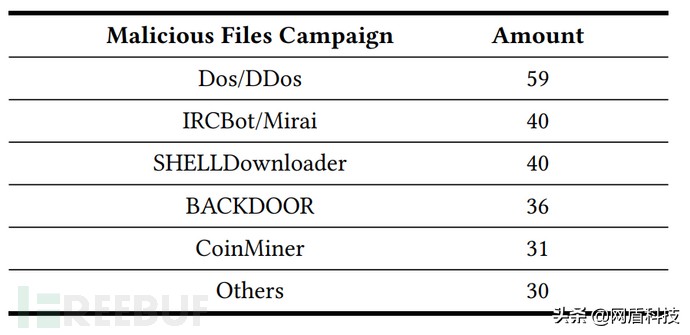

除此之外,研究工作人员仅检验到314,112个(13%)唯一对话,而且在蜜罐内最少取得成功实行了一个指令。该结果显示,仅有一小部分攻击实行了下一步,其他(87%)仅试着寻找恰当的登录名/登陆密码组成。一共有236个与众不同的资料被下載到蜜罐中。46%的下载文件归属于高校内部结构的三个蜜罐,此外54%是在马来西亚的蜜罐中发觉的。下表展现了HoneyShell对捕获的虚假文档的归类。VirusTotal将全部这种文档标识为故意文档。DoS/DDoS可执行程序是蜜罐中免费下载频次最大的可执行程序。攻击者尝试将这种蜜罐作为其僵尸网络的一部分。IRCBot/Mirai和Shelldownloader是注册量第二大的文档,这说明在2016年初次发觉的Mirai依然是一个活跃性的僵尸网络,而且此后一直尝试给自己加上大量设备。Shelldownloader试着免费下载各种各样形式的文档,这种文档可以在x86、arm、i686和mips等不一样系统的构架下运作。因为攻击者在第一次尝试时就尝试得到访问限制,因而她们将运作全部可执行程序。

表1 下载文件归类

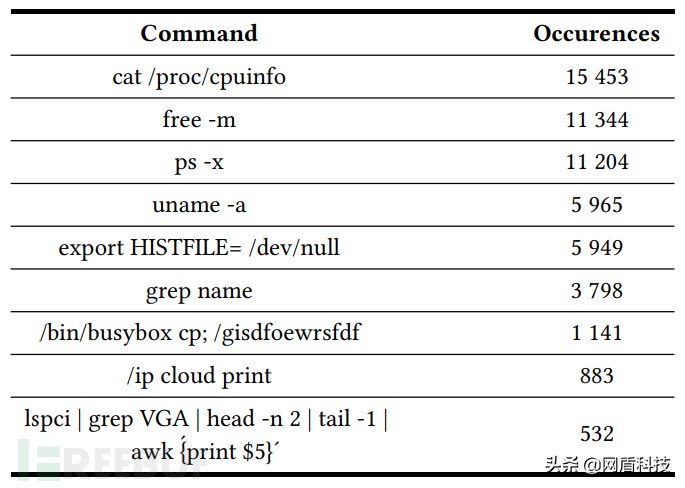

除开下载文件,攻击者还尝试运作不一样的指令,下表表明了实行频次最大的前10个指令以及发生频次。

表2 实行频次最大的指令

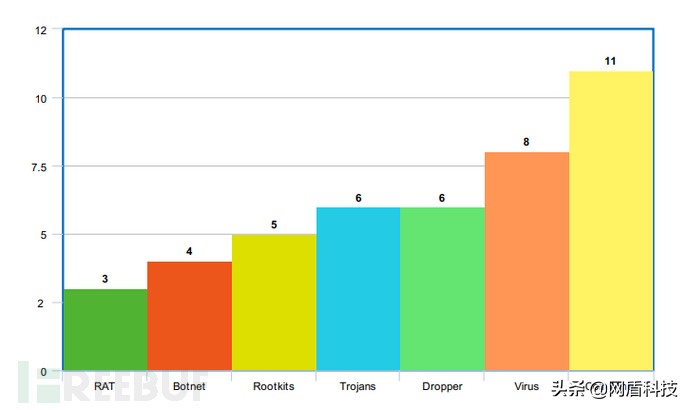

在HoneyWindowsBox中,绝大多数攻击来源于英国、中国和巴西,恶意程序种类如下图2所显示。HTTP是攻击者应用较多的协议书,FTP和smb也被用于免费下载故意文档。除此之外,在检测全过程中还看到了大批量的SIP通信。SIP关键由VoIP技术性应用,与别的服务项目一样,它也存有跨站脚本攻击和编码引入等普遍漏洞。从这种蜜罐搜集的信息用以为别的蜜罐建立更逼真的系统文件。KFSensor是一个根据IDS的蜜罐,它监听全部端口号,并试着为其接到的每一个要求建立合理的回应。从这一蜜罐搜集的消息也被用于为Dionaea建立一个更快的自然环境和系统文件。

图2 HoneyWindowsBox中捕获的恶意程序种类

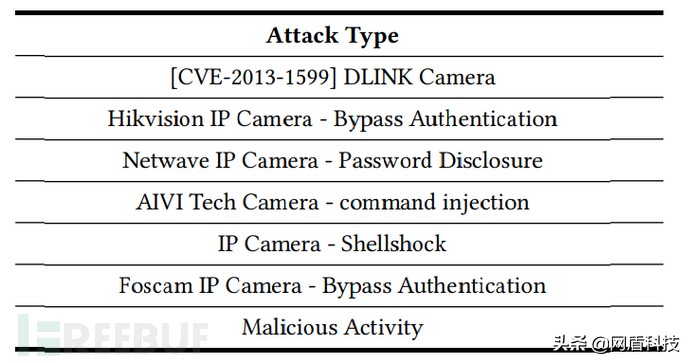

HoneyCamera蜜罐仿真模拟了六个物联网技术监控摄像头机器设备,捕获的大部分攻击来源于多米尼加地区。好多个故意文档尝试安裝在这种蜜罐中,主要是挖矿软件和Mirai组合文档。剖析捕获的日志说明,这一蜜罐吸引住了很多针对物联网技术监控摄像头的攻击。

科学研究工作人员发觉的第一个攻击是监控摄像头凭据暴力破解密码。在此次攻击中,攻击者尝试寻找恰当的账户密码组成来浏览视频流服务项目。第二次攻击尝试利用CVE-2018-9995漏洞,此漏洞容许攻击者根据Cookie:uid=admin文章标题绕开凭证并浏览照相机。D-Link、Foscam、Hikvision、Netwave和AIVI是以这种蜜罐搜集的统计数据中发觉的一部分目标监控摄像头。大量攻击种类详见下表。

表3 HoneyCamera中的攻击类型

除此之外,攻击者大多数(92%)应用GET协议书与蜜罐通讯,5%应用POST方式,其他3%应用别的方式,如CONNECT、HEAD、PUT等。

科学研究工作人员故意设计方案了HoneyCamera漏洞,来泄漏登陆页面的账户密码,并对易受攻击的网页开展了检验,取得成功利用该漏洞将在HTML网页页面中表明账户密码做为图象,人们没法鉴别该漏洞与真正漏洞的危害。依据对日志文档的剖析,有29个IP地址利用了该漏洞并取得成功登陆Honeycamera Web控制面板并进行了探寻。客户在不一样网页页面中间挪动的方式及其账户密码仅对人的眼睛由此可见的真相说明,这种主题活动很可能是由真人版实行的,而不是自动化技术程序流程。

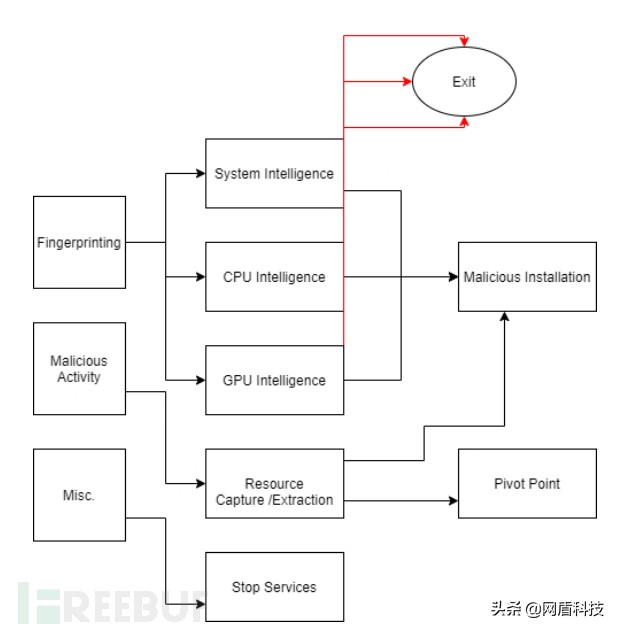

科学研究工作人员将攻击指令分成三类:指纹验证、故意主题活动和别的。与指纹验证有关的主题活动致力于鉴别目标上的資源,例如CPU总数、目标是不是有GPU、蜜罐指纹识别主题活动等。攻击者依据这种详细资料挑选其下一步攻击目标。假如目标回到比较满意的結果,下面的流程很有可能会造成安裝恶意程序。剖析表明,攻击者安裝了很多恶意程序和挖币挖矿。充足优秀的智能机器人(如Mirai以及组合)在取得成功登陆目标后逐渐主题活动。故意主题活动是第二个类型,包含试着在蜜罐中安裝木马程序而不开展指纹验证的指令。在HoneyShell中实行的别的指令被理解为Miscellaneous,包含终止服务项目、建立直线轴点、扫描仪互联网等。

科学研究工作人员建立了一个有限状态机(State Machine),根据对以上方式的手动式查验,可鉴别从一个目标到另一个目标的很有可能变换,并用以预知未来攻击者的目标。

图3 捕获攻击方式的有限状态机