近期一连串的 API 安全事故(Peloton、Experian、Clubhouse 等)毫无疑问驱使很多安全性和开发设计精英团队认真仔细她们的 API 安全性情况,以保证他们不容易变成下一个黑客攻击目标。建立面向外界受众群体的全部API的明细是机构在组成或再次评定API安全性程序流程时最多见的立足点。拥有这一明细,下一步是评定每一个曝露的 API 的潜在性安全隐患,例如弱身份验证或以密文方式曝露隐秘数据。

OWASP API安全性Top 10为评定API明细的安全风险种类给予了一个较好的架构。他们被列在前10位是有缘由的,最常用和最明显的都排在前面。例如,目录中的前2个解决身份验证和受权,这两个都能够上溯到上边提及的一些近期的API事情,这在安全性企业的顾客自然环境中很普遍。

没经身份验证的 API

未经身份验证的 API 是目前为止在面向群众的 API 中检查到的最槽糕的事儿,针对解决主要业务流程信息的 API 特别是在如此,这种信息很有可能包括遵循PCI或PHI政策法规的信息。

在解决必需业务流程信息的面向群众的 API 中欠缺身份验证的一个普遍缘故是,该 API 以往故意不开展身份验证,以适用不兼容身份验证的遗留下应用软件。之前可能是那样,但这并不代表着API应当维持对外开放。今日,很多客户(包含外界和内部结构)将彻底对外开放地浏览API。掌握旧限定历史时间的人很有可能早已离开企业,因而,公司如今必须勤奋弥补这一差别。为这种不可抗力事件开启大门是肯定无法进行的,由于非常少有些人在日后的某一个时间点再回家关掉大门。

最佳实践:始终不必布署没经检验的API,不论是里面的或是面向群众的。

应用非空值身份验证令牌的 API

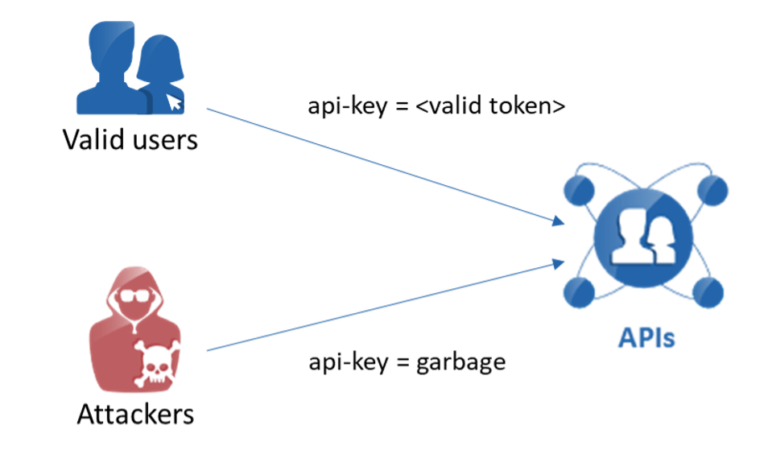

虽然很难想象,但通常会发觉 API 压根不应用 auth 令牌完成一切身份验证,反而是仅查验请求中是不是具有一个。这个问题通常比 API 中缺乏身份验证更令人吃惊,由于这容许客户仅根据在 API 请求中传送身份验证令牌来浏览資源。令牌的真实值并不重要,由于应用软件仅查验请求中是不是存有身份验证令牌(一切身份验证令牌)。

难以想起用这个方式开发设计 API 的充足原因。或许她们欠缺在后面应用软件中完成身份验证逻辑性需要的時间?遗憾的是,网络攻击不用耗费很多活力或時间就可以运用这种 API。她们只要为 auth 令牌推送一个非空值,API 请求便会被取得成功解决。决不应容许应用非空值令牌。以前。它提供了“临时”应用但终究不可能被移除的重大风险。

最佳实践:自始至终为内部结构或面向群众的 API 分派令牌值。

API通过身份验证,但没经受权

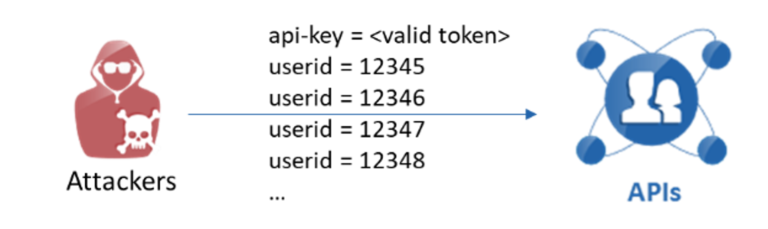

仅有身份验证而沒有受权的 API 是另一个普遍的系统漏洞。一部分因素是完成客户身份验证“充足好”的定义,根据校验客户的认证管理权限几乎沒有什么好处。缺陷是这容许客户浏览不属于她们的資源。

例如,假定一个账号登录来查验它们的环境变量,而后端沒有申请强制执行强受权查验。根据变更用户标识符,客户将可以“网络嗅探”并根据同样的API获得信息。在这类十分普遍的API风险性中,根据身份验证的客户可以经过简易地枚举类型标志符来获得很多别的用户的信息。

假如标志符是简洁的标值,例如网络攻击可以轻轻松松枚举类型的 6 位数据,则此问题会变的更糟糕。最主要的提议是应用随机生成的英文字母-数据标志符,最少可以减轻(但不可以清除)该类枚举类型进攻的风险性。

最佳实践:自始至终执行强受权体制来填补强身份验证。

API令牌蔓延

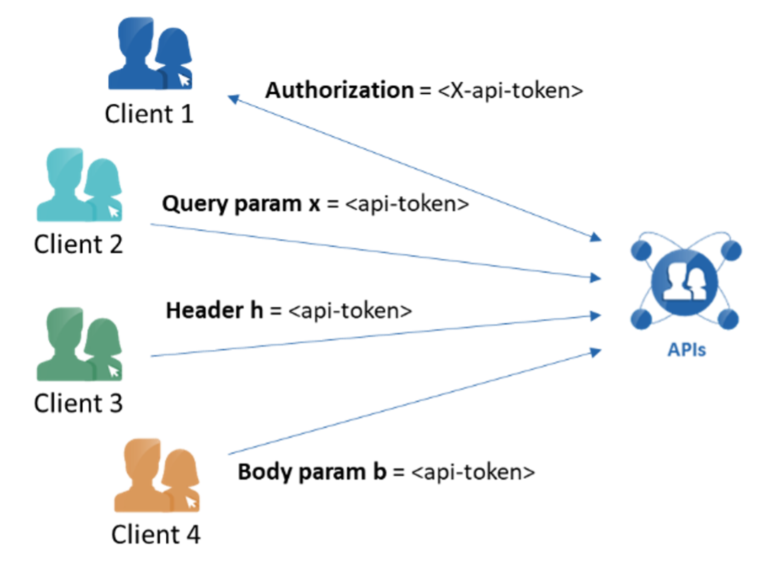

应用开发精英团队通常适用不一样种类的身份验证集成化与其说 API 的不一样使用人。这最后造成 API 的身份验证方式分散化,应用软件使用者无法管理方法。

例如,顾客 A 很有可能会在请求标头中推送一个名叫 X-api-token 的 API 令牌,以向运用程序接口自身的真实身份。反过来,有着同样API的顾客B很有可能会以一个名叫API -key的请求主要参数推送它们的API令牌,第三个顾客C很有可能会在Authorization头里推送它们的信息。

这类不一样的方式造成 API 以很多种方法接纳身份验证令牌,这种方式中的任意一个潜在性系统漏洞,类似大家上边见到的这些,都有可能严重危害全部这种方式 的浏览。大家的提议是强制性API界定(如Swagger标准)的一致性,随后在公布以前对结论开展检测以减轻风险性。最少,在运转时发觉API 并检验他们中是不是具有那样的残片认证问题是很重要的。

最佳实践:应用 API 标准架构申请强制执行一致性,并应用根据作用的测试流程超过基本上的网站渗透测试。

含有有误受权逻辑性的API

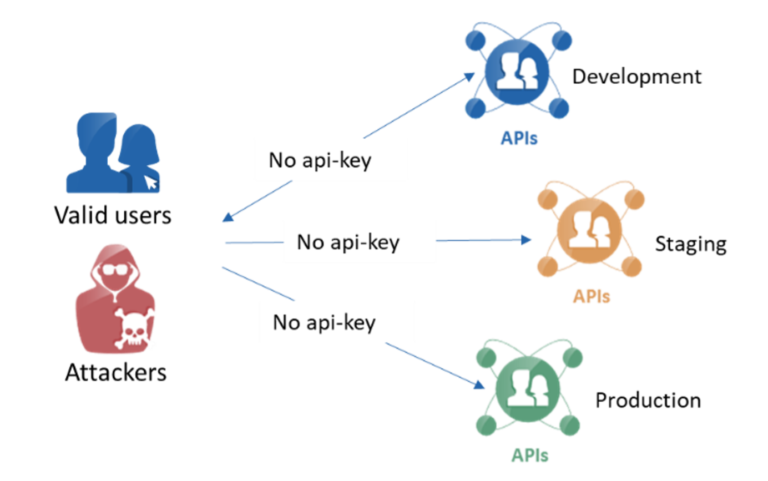

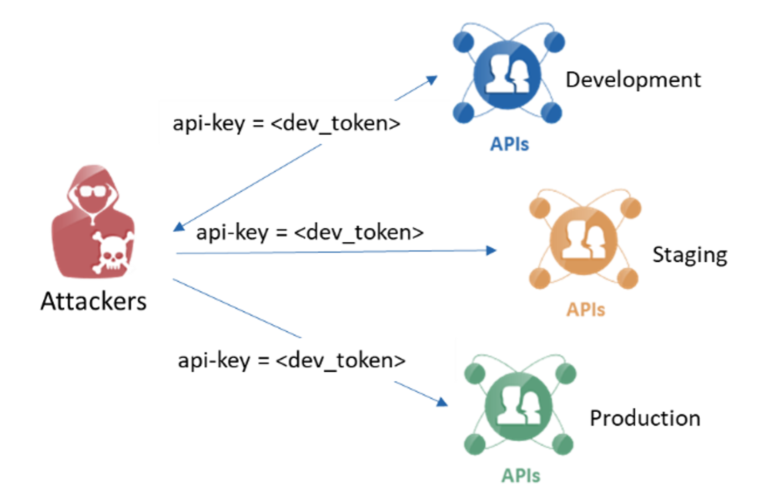

具备有误受权逻辑性的 API 容许根据接纳在低管理权限自然环境(例如 dev 或 staging)中产生的身份验证令牌来浏览高管理权限自然环境,例如工作环境。假如客户可以轻轻松松浏览工作环境中的比较敏感业务流程数据信息,这也许会快速更新为一个重要系统漏洞。

聪明的网络攻击很有可能可以从较低的条件中获得身份验证令牌并将其回播到生产制造网络服务器。身份验证的槽糕完成将容许该类浏览,由于身份验证令牌自身可能是合理的,但适用不正确的自然环境。为了更好地修补这类风险性,必须将 auth 令牌的认证范畴适度限定在容许浏览的資源范畴内。

最佳实践:应用 OAuth Scopes 或其它设备来建立和执行设计方案优良的受权后面。

汇总

API 身份验证令牌事实上就是你的程序中的重要。这 5 个身份验证系统漏洞都是在顾客自然环境中发觉,使它们的 API 非常容易遭受网络攻击侵入她们的应用软件并泄漏她们没有权利浏览的信息的进攻。

建立明细并剖析面向群众的 API 以在网络攻击公布或发觉他们以前寻找身份验证系统漏洞十分关键。

文中翻譯自:https://securityboulevard.com/2021/07/api-security-need-to-know-top-5-authentication-pitfalls/?utm_source=feedburner&utm_medium=feed&utm_campaign=Feed: SecurityBloggersNetwork (Security Bloggers Network)倘若转截,请标明全文详细地址。