STARTTLS,是明文通信协议的扩展,可以使明文通信连接直接成为加密连接(使用SSL或TLS不需要使用另一个特殊一个特殊的端口进行加密通信,属于机会加密。

电子邮件客户端和服务器之间的连接提供了两种使用 TLS 保护方法:隐性 TLS 从一开始就加密连接,并在单独的端口上运行STARTTLS 提供了将现有未加密连接升级为 TLS 的机制。

有时 STARTTLS 被认为是机会加密模式,只在可用时提供 TLS 保护。这很容易被降级攻击。现代电子邮件客户端通常希望强制执行 STARTTLS,而且启用时不可能进行未加密通信。

通过STARTTLS升级连接非常脆弱,容易受到许多安全漏洞和攻击的影响。我们在 STARTTLS 在实现过程中发现了40 多个漏洞。我们的结论是,这些漏洞如此普遍,因此建议尽量避免使用STARTTLS。

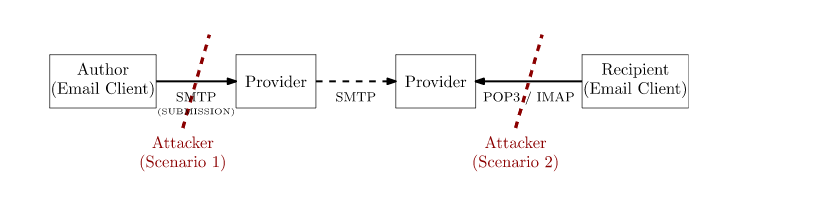

假设中间人 (MitM) 攻击者可以修改电子邮件客户端与提供商电子邮件服务器之间的连接。

注入命令使用 SMTP 和 IMAP 窃取登录凭证

2011 年,Postfix 开发人员 Wietse Venema 描述了 STARTTLS 实现中的一个漏洞允许注入服务器解释为加密连接的一部分。这是通过使用 STARTTLS 命令同一 TCP 段服务器发送附加命令。

我们发现,尽管人们自2011年以来就知道这个漏洞,但它仍然很常见。到目前为止,已经发现了15个易受攻击的实现场景。在扫描中,2%的电子邮件服务器显示了这个漏洞。

通过 注入此命令SMTP 和 IMAP 协议窃取证据。

我们的攻击需要中间人 (MitM) 攻击者可以修改网络流量,并在同一服务器上有自己的帐户登录凭证。攻击者可以注入身份验证命令,然后开始发送 (SMTP) 或存储 (IMAP) 电子邮件,受害者发送的登录凭证将存储在攻击者可访问的电子邮件中。

命令注入也可用于跨协议攻击,提供 使用邮件服务器的证书HTTPS 内容。

通过响应注入伪造邮箱内容

我们在电子邮件客户端应用程序中发现了一种类似于命令注入的攻击,称为响应注入。这个漏洞影响了许多流行的电子邮件客户端,包括 Apple Mail、Mozilla Thunderbird、Claws Mail 和 Mutt。

通过在 TLS 在握手之前,将额外内容注入服务器信息以响应 STARTTLS 命令,我们可以注入服务器命令,客户将处理这些命令,就像它们是加密连接的一部分一样,可以用来伪造邮箱内容。

通过 PREAUTH 和 REFERRAL 窃取凭证的 IMAP 连接降级

在 IMAP 在协议中,服务器可以通过 PREAUTH 命令在第一条消息中通知客户端已通过身份验证。该协议禁止在验证状态下使用 STARTTLS 命令。因此,如果客户端应用程序接受 PREAUTH,它不能强制执行 STARTTLS。

中间攻击者可以用它来阻止 STARTTLS 升级连接,强制客户端使用未加密连接。该漏洞最初始于2014年Trojitá被发现。我们发现,其他多个电子邮件客户端应用程序也容易受到同一漏洞的攻击。

此漏洞与 IMAP 功能登录引用与电子邮件引用相结合,这些命令允许服务器指示客户登录另一个 IMAP 服务器。PREAUTH 为了防止加密连接,攻击者可以使用引用来强制客户将凭证发送到攻击者控制的服务器。幸运的是,许多客户不支持推荐功能。我们发现只有一个客户—— Alpine,容易受到这种 PREAUTH 以及推荐组合的影响。

总结

本文描述的所有漏洞都取决于从不安全连接到安全连接的转换。TLS 没有这样的转换,所以不容易受到攻击。因此,我们认为隐性 TLS 比 STARTTLS 更安全。

我们还指出 STARTTLS 总是引入至少一个额外的连接,所以隐性 TLS 通常提供更好的性能。

安全影响

我们认为本文中提到的攻击难以大规模实施,主要用于有针对性的攻击。因此,您应该始终更新软件并重新配置电子邮件客户端,以便只使用隐藏的 TLS。

安全建议

电子邮件客户端用户

如果可能的话,我们建议用户检查并配置他们的电子邮件客户端,使用隐藏的 TLS 的 SMTP、POP3 和 IMAP,即SMTP/Submission端口465,POP3端口995,IMAP端口993。某些邮件服务提供商,尤其是 Microsoft 和 Apple,不支持SMTP/Submission的隐式TLS。我们建议用户为他们的邮件服务提供商提供更安全的隐性 TLS 选项。

应用程序开发人员

默认情况下,电子邮件服务器和客户端应用程序应提供隐性 TLS。从长远来看,软件开发人员可能会决定根本不支持 STARTTLS,简化他们的代码和配置对话框和文件。

我们建议在服务器和客户端审查所有支持 STARTTLS 应用程序,因为应用程序需要确保没有未加密的内容作为加密连接的一部分。IMAP 必须确保应用程序不允许 PREAUTH 与 STARTTLS 结合使用,可使用EAST 工具包允许测试应用程序。

邮件服务器管理员

确保您使用的服务器支持所有支持协议的隐性 TLS,如有可能,请考虑 IMAP、POP3 和 SMTP 提交禁用 STARTTLS。

如果你真的需要支持 STARTTLS,建议使用建议工具将漏洞测试服务器注入所有支持协议的命令。如果服务器软件容易受到攻击,应立即安全更新。

常见问题

STARTTLS不安全吗?

STARTTLS有两种“模式”,“机会主义模式”和“强制模式”。在提交新邮件或访问现有邮件之前,电子邮件客户端必须使用用户名和密码进行身份验证。必须严格执行这些连接STARTTLS传输到TLS由于降级会暴露用户名和密码,攻击者有权完全访问电子邮件账户。

如何测试使用的软件是否容易攻击?

我们为电子邮件客户端和服务器提供了测试EAST 工具包。

注入测试器测试电子邮件服务器的命令相对容易。testssl.sh(开发版)和 TLS-Attacker/TLS-Scanner还将检查注入命令。

其他支持 STARTTLS 或类似机制的协议受到影响吗?

我们希望在其他地方使用 STARTTLS 在协议中看到类似的漏洞,如 XMPP、FTP、IRC 或 LDAP。因此,我们建议避免 STARTTLS 并尽可能使用隐性 TLS。

邮件服务器之间的通信(MTA到MTA)如何处理?

传统上,电子邮件服务器之间的 STARTTLS 只能防止被动攻击,容易主动攻击,如 STARTTLS 攻击。