2020 年 12 月,SolarWinds 攻击席卷全球。虽然供应链攻击已经成为许多 APT 攻击者使用有记录的攻击媒介,但由于攻击者的极度谨慎和受害者的高价值,这一特定活动脱颖而出。据信,当 FireEye 当发现活动的第一个攻击样本时,攻击者(DarkHalo又名Nobelium)已经用了一年多了。到目前为止收集的证据表明,DarkHalo 在 OrionIT 网络花了六个月的时间来改善他们的攻击,并确保他们篡改供应链,从而降低被发现的可能性。

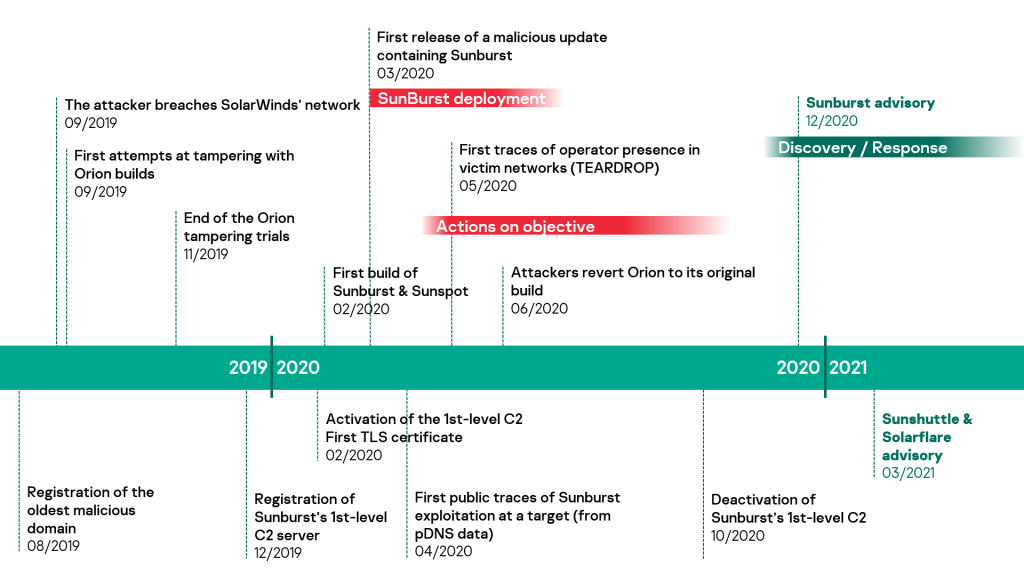

2020年 3 月第一次恶意更新SolarWinds 用户包括名为 的用户Sunburst 恶意软件。研究人员只能假设 DarkHalo 利用这种访问权限收集信息,直到他们被发现。恶意活动的时间表如下:

卡巴斯基的 GReAT 团队还调查了供应链攻击,并发表了两篇关于它的博客文章:

- 2020 12 月,研究人员分析了恶意植入的基础 DNS 协议确定它泄露了 DarkHalo 选择进一步利用受害者的身份。

- 一个月后,研究人员发现 Sunburst 和 Kazuar 之间有趣的相似之处是另一个Palo Alto 的 Turla 恶意软件家族相关联。

2021 年 3 月,FireEye 和微软发布了恶意软件 Sunshuttle(又名 GoldMax)更多信息。2021年5月下旬,微软还将冒充美国组织的鱼叉网络钓鱼活动归因于 Nobelium。但到那时,线索已经消失了:DarkHalo 早就停止了行动,后续攻击也没有联系到他们。

DNS劫持

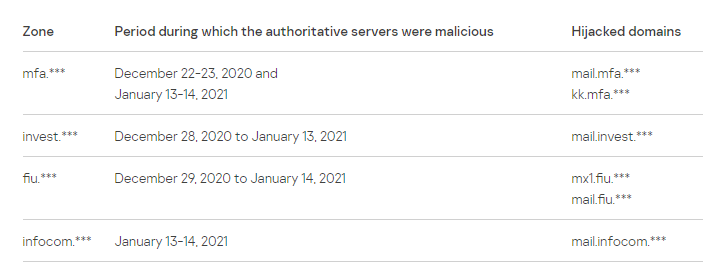

今年晚些时候,即 6 月,研究人员的内部系统发现了 DNS 劫持的成功样本影响了一个独联体成员国的多个政府区域。这些事件发生在 2020 12 和 2021 1 之间,时间很短,允许攻击者将流量从政府邮件服务器重定向到他们控制的设备。

权威 DNS 服务器被切换到攻击者控制的分析器。这些劫持大多相对较短,似乎主要针对受影响组织的电子邮件服务器。虽然研究人员不知道攻击者是如何做到这一点的,但可以假设他们以某种方式获得了受害者使用的注册控制面板的证据。

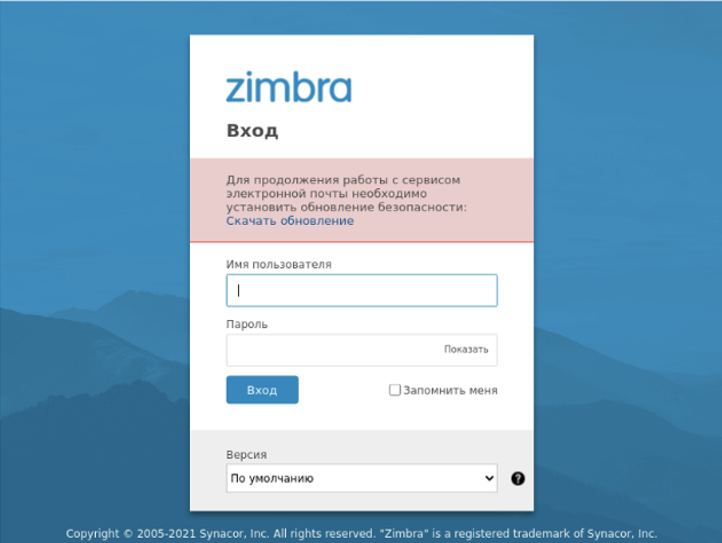

当恶意重定向处于活动状态时,访问者被定向到模仿原始页面的在线电子邮件登录页面。由于攻击者控制了他们劫持的各种域名,他们可以从证书加密中获得所有这些虚假页面的合法性 SSL 证书使得没有安全教育的访问者难以注意到攻击。毕竟,它们通常是连接的URL并在安全页面上着陆。

攻击者设置的恶意网络邮件登录页面

十有八九,在这些网页中输入的任何凭证都将被攻击者获得,并在随后的攻击阶段重复使用。在某些情况下,他们还会在页面上添加信息,以诱使用户恶意安装“安全更新”。在上面的截图中,信息是这样写的:“为了继续使用电子邮件服务,您需要安装安全更新:下载更新”。

该链接指向一个可执行的文件,是一个恶意软件家族的下载程序,研究人员现在称之为 Tomiris。

Tomiris

Tomiris 是一 Go 编写的后门程序的不断查询 C2 服务器可以在受害者系统上下载和执行可执行文件。在执行任何操作之前,它将至少休眠9分钟,以试图击败基于沙箱的分析系统。计划任务的耐久性是通过创建和运行包含下列命令的批处理文件来建立的:

C2 服务器地址未直接嵌入 Tomiris 内部:相反,它连接到信号服务器,提供后门应连接的 URL 和端口。然后 Tomiris 向该 URL 发送 GET直到 C2 使用以下结构的 服务器JSON 对象响应的结构如下:

该对象描述了一个可执行的文件,它被下载到受害设备上,并使用所提供的参数进行操作。这个功能和 Tomiris 除了下载更多的工具外,没有其他功能表明该工具集还有其他部分,但不幸的是,研究人员到目前为止还无法恢复它们。

研究人员还发现了 Tomiris 变体(内部命名为“SBZ”,MD5 51AA89452A9E57F646AB64BE6217788E),作为文件窃取程序,扩展任何与硬编码的名集(.doc、.docx、.pdf、.rar 等)上传匹配的最新文件C2。

最后,调查中发现的一些线索表明,Tomiris开发人员可能会说俄语,但这并不可靠。

Tomiris连接

在分析 Tomiris 时,研究人员注意到 Sunshuttle 恶意软件有许多相似之处:

(1) 这两种恶意软件都是Go中开发,可选UPX包。

(2)相同的分隔符用于配置文件中(" | ")分离元素。

(3) 在这两个家族中,使用相同的加密/混淆方案对配置文件进行编码并与C2服务器通信。

(4) 根据微软的报告,Sunshuttle保持持久性也取决于预定的任务。

(5) 两个家庭都依赖随机性:

- Sunshuttle 随机引入源网站和诱饵网站生成良性流量,并在每个请求之间休眠 5-10 秒(默认情况下)。

- Tomiris 在执行过程中随机延迟(0-2 秒或 0-30 秒,具体取决于上下文)添加到其休眠的基本时间。它还包含一个目标文件夹列表,以删除下载的可执行文件,并从程序中随机选择。

- Tomiris和Sunshuttle每次调用前免费使用土地Now()重播输出RNG。

(6) 这两个恶意软件家庭在执行过程中经常休眠,以避免发现过多的网络活动。

(7) 这两个程序的一般工作流程感觉非常相似,尤其是功能分配到函数中的方式,以至于分析师认为它们可能是一起开发的。例如,当准备步骤完成时,如何将程序的主循环转移到新的 goroutine,主线程几乎总是处于非活动状态。

(8) 在Tomiris(“isRunned”)和Sunshuttle(“EXECED”而不是“executed”)英语拼写错误发现在字符串中。

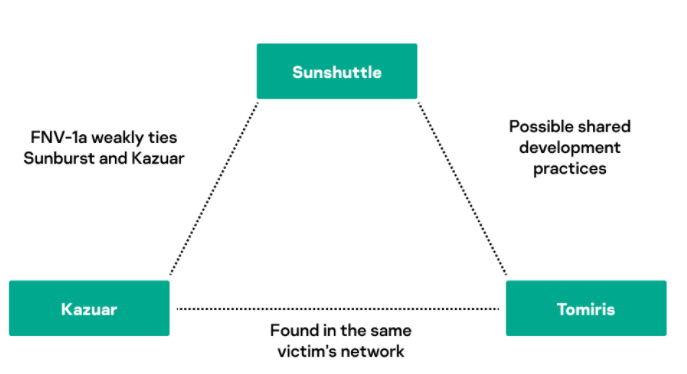

单独看还不够Tomiris和 Sunshuttle 联系起来。虽然证据还不足,但把这些证据放研究人员想提供的最后一个间接证据是发现网络中感染了 Tomiris 其他设备也感染了 Kazuar 后门。不幸的是,现有数据无法确定其中一个恶意程序是否导致另一个程序部署,或者它们是否起源于两个独立事件。

下图总结了研究人员在本文中提到的三个恶意软件家族之间发现的薄弱环节:

最后,许多线索暗示 Sunburst、Kazuar 和 Tomiris 之间有非常密切的联系,但我觉得仍然缺乏最直接的证据,这可以让研究人员把它们都归因于攻击者。目前的证据推测如下,因为 Sunshuttle 的高调性质,其他攻击者可能会故意试图复制其设计来误导分析师。研究人员知道最早的 Tomiris 样本出现在 2021年 2 月,即 Sunshuttle 一个月前被发现。虽然此时还有其他 APT 可能已经意识到这个工具的存在,但研究人员认为他们不太可能在它被披露之前模仿它。一个更有可能(但尚未证实)的假设是,Sunshuttle 开发者早在2020年 12个月左右就开始开发 Tomiri。

总结

若研究人员对Tomiris和Sunshuttle对联系的猜测是正确的,这使得研究人员更好地了解攻击者在被发现后是如何重建新攻击的。

本文翻译自:https://securelist.com/darkhalo-after-solarwinds-the-tomiris-connection/104311/